Bescherm je productie, toelevering en winstgevendheid.

Digital twins. Slim onderhoud. Fabrieken worden steeds slimmer – en cybercriminelen ook. Onze 24/7 MDR beschermt Europese maakbedrijven actief en vereenvoudigt de kwalificatie voor een cyberverzekering, zodat jouw bedrijf blijft draaien.

.webp?width=400&name=KeyTec%20logo%20(2).webp)

![logo_hitma_leeg_medium_trans[48]](https://www.eye.security/hs-fs/hubfs/logo_hitma_leeg_medium_trans%5B48%5D.png?width=400&name=logo_hitma_leeg_medium_trans%5B48%5D.png)

.webp?width=400&name=KeyTec%20logo%20(2).webp)

![logo_hitma_leeg_medium_trans[48]](https://www.eye.security/hs-fs/hubfs/logo_hitma_leeg_medium_trans%5B48%5D.png?width=400&name=logo_hitma_leeg_medium_trans%5B48%5D.png)

.webp?width=400&name=KeyTec%20logo%20(2).webp)

![logo_hitma_leeg_medium_trans[48]](https://www.eye.security/hs-fs/hubfs/logo_hitma_leeg_medium_trans%5B48%5D.png?width=400&name=logo_hitma_leeg_medium_trans%5B48%5D.png)

.webp?width=400&name=KeyTec%20logo%20(2).webp)

![logo_hitma_leeg_medium_trans[48]](https://www.eye.security/hs-fs/hubfs/logo_hitma_leeg_medium_trans%5B48%5D.png?width=400&name=logo_hitma_leeg_medium_trans%5B48%5D.png)

Waarom cybersecurity en verzekeren vandaag je prioriteit moet zijn.

Meerdere leveranciers, dienstverleners, vendors, contractors en partners. Complexe IT/OT-architecturen, diverse systemen en verouderde apparatuur. Het is een ingewikkeld ecosysteem dat kwetsbaar is voor cyberaanvallen.

26%

van alle wereldwijde cyberincidenten richt zich op maakbedrijven.

> 70%

van alle aanvallen op maakbedrijven betreft ransomware.

Top 3

sector met de meeste cyberverzekeringsclaims.

Resource hub: alles wat je moet weten over cyberbeveiliging.

Elke verstoring in je processen kan de bedrijfscontinuïteit in gevaar brengen. Een zwakke schakel in de toeleveringsketen kan leiden tot meer datalekken. En dan is er natuurlijk ook je intellectuele eigendom dat beschermd moet worden. Met meer dan 60 Europese maakbedrijven onder onze hoede begrijpen we de unieke uitdagingen waar je voor staat. Daarom hebben we deze resources samengesteld met tips en aanbevelingen om je te beschermen.

.png?width=650&height=479&name=Book%20mockup%20(7).png)

De Cybersecurity-gids voor middelgrote maakbedrijven

Bescherming tegen ransomware is de hoogste prioriteit voor maakbedrijven. Het merendeel van de cyberaanvallen wordt veroorzaakt door menselijke fouten, misbruik van inloggegevens, kwetsbare apparaten en datadiefstal. Het is dus belangrijk om je aandacht te richten op het verminderen van deze risico’s.

.png?width=650&height=479&name=Book%20mockup%20(7).png)

De Cybersecurity-gids voor middelgrote maakbedrijven

Bescherming tegen ransomware is de hoogste prioriteit voor maakbedrijven. Het merendeel van de cyberaanvallen wordt veroorzaakt door menselijke fouten, misbruik van inloggegevens, kwetsbare apparaten en datadiefstal. Het is dus belangrijk om je aandacht te richten op het verminderen van deze risico’s.

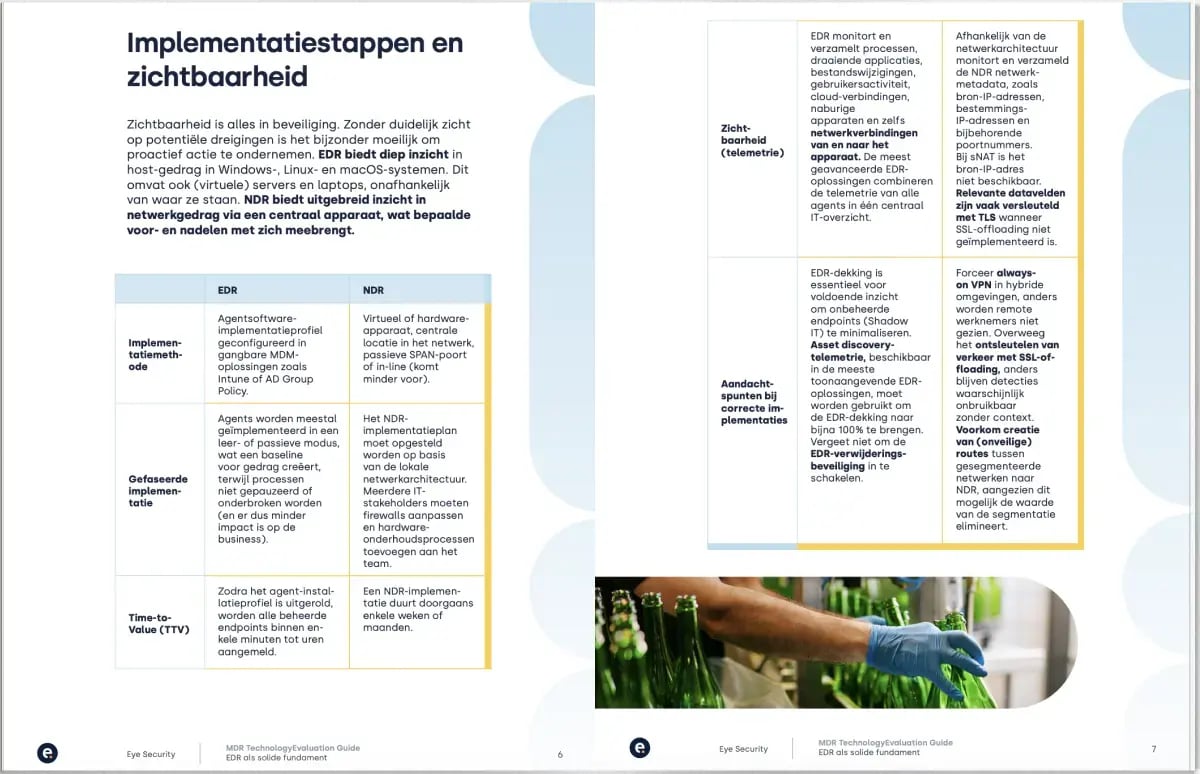

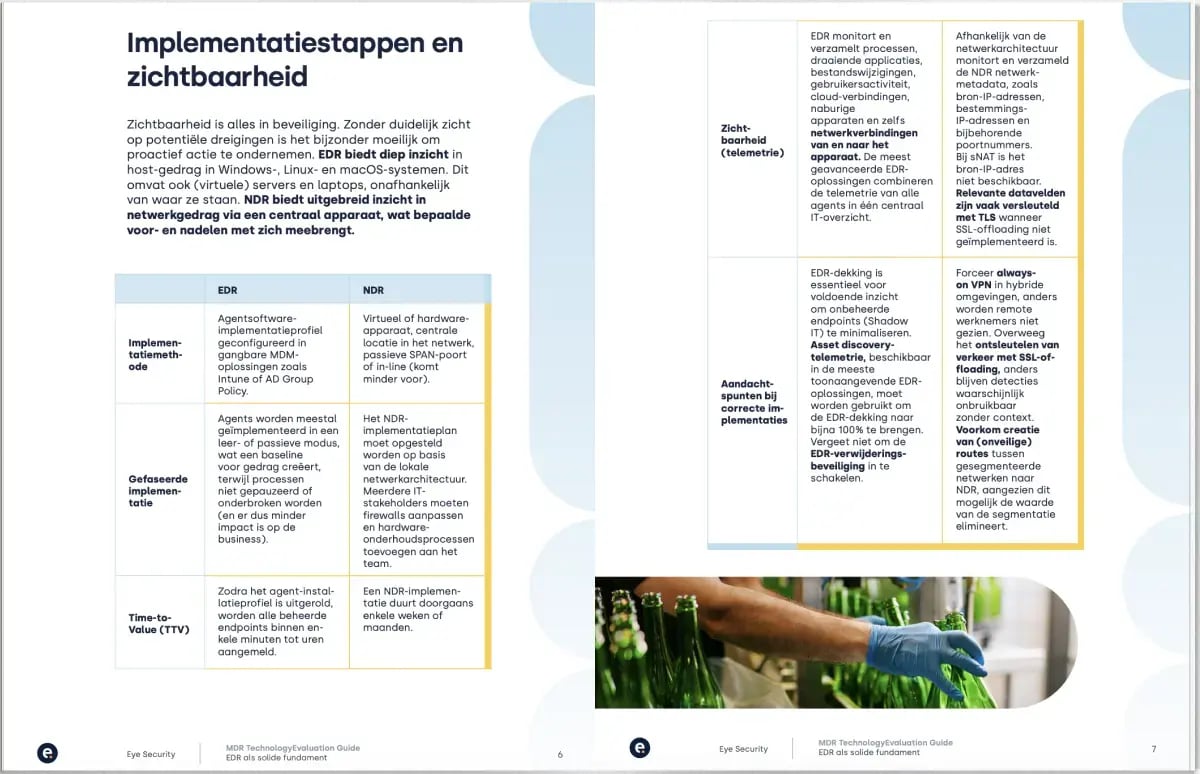

MDR Technology Evaluation Guide: EDR als solide fundament

Deze gids richt zich op IT-beslissers die MDR-oplossingen voor productieorganisaties evalueren. Er wordt beargumenteerd waarom EDR de fundamenten van uw cyberbeveiligingsstrategie moet vormen.

MDR Technology Evaluation Guide: EDR als solide fundament

Deze gids richt zich op IT-beslissers die MDR-oplossingen voor productieorganisaties evalueren. Er wordt beargumenteerd waarom EDR de fundamenten van uw cyberbeveiligingsstrategie moet vormen.

.webp?width=1194&height=774&name=Customizable%20Book%20Mockup%20(Community).webp)

Managed Detection

& Response (MDR): Een gids voor besluitvormers

De gids helpt IT-beslissers om de juiste keuzes te maken in het uitbesteden van detectie- en responscapaciteiten. Van het begrijpen van MDR-diensten tot het evalueren van aanbieders: deze gids biedt inzichten in de kritische criteria, voordelen en uitdagingen.

.webp?width=1194&height=774&name=Customizable%20Book%20Mockup%20(Community).webp)

Managed Detection

& Response (MDR): Een gids voor besluitvormers

De gids helpt IT-beslissers om de juiste keuzes te maken in het uitbesteden van detectie- en responscapaciteiten. Van het begrijpen van MDR-diensten tot het evalueren van aanbieders: deze gids biedt inzichten in de kritische criteria, voordelen en uitdagingen.

Wij zorgen ervoor dat onze klanten de sterkste schakel in de toeleveringsketen zijn.

Toen het aantal ransomware-incidenten in de industrie sterk steeg, nam KeyTec het heft in eigen handen. Wij hielpen hen proactief hun verdediging te versterken en een cyberbewuste werkcultuur te creëren.

Toen het aantal ransomware-incidenten in de industrie sterk steeg, nam KeyTec het heft in eigen handen. Wij hielpen hen proactief hun verdediging te versterken en een cyberbewuste werkcultuur te creëren.

Wij hielpen Signature Foods binnen enkele weken volledige cyberbeveiliging te realiseren. Dankzij Eye's monitoring werd een beveiligingsincident snel ingedamd, waardoor er "geen echte schade werd aangericht."

Wij hielpen Signature Foods binnen enkele weken volledige cyberbeveiliging te realiseren. Dankzij Eye's monitoring werd een beveiligingsincident snel ingedamd, waardoor er "geen echte schade werd aangericht."

Cyberrisico’s vanuit elke hoek aangepakt. Speciaal voor maakbedrijven.

Eye Security is je altijd actieve cybersecuritypartner. Wij combineren 24/7 proactieve dreigingsmonitoring, gespecialiseerde incident response en uitgebreide cyberverzekeringen om je productie, toeleveringsketen en winstgevendheid te beschermen.

Endpoint en cloud security

als onderdeel van een open XDR-platform dat eenvoudig te beheren is en met je meegroeit.

24/7 SOC + incident response

met interne cybersecurity-experts die binnen 4 minuten reageren.

Cyber insurance

eenvoudiger te verkrijgen, met ruime dekking en scherpe tarieven. Exclusief beschikbaar via ons broker-netwerk.

Een toonaangevende endpoint detection and response (EDR)-service die downtime minimaliseert en verstoringen van productieprocessen en toeleveringsketens 24/7 voorkomt.

De threat intelligence-analisten van Eye monitoren alle systemen op kritieke kwetsbaarheden, beheren attack surfaces en bieden volledige ondersteuning met inzichten en aanbevelingen om beveiligingslekken te dichten.

Identificeert en neutraliseert kwetsbaarheden in cloudidentiteiten, voorkomt ongeautoriseerde toegang, beschermt gevoelige gegevens en helpt je aan de nieuwste regelgeving te voldoen.

Met geavanceerde simulaties, realistische scenario’s en eenvoudige rapportagetools verander je medewerkers in menselijke firewalls en creëer je een cultuur van cyberbewustzijn.

Het Security Operations Center (SOC) fungeert als een verlengstuk van je IT-team en reageert realtime op bedreigingen. Van indamming en herstel tot forensische analyses en aanbevelingen voor cyberresilience, we ondersteunen je bij elke stap.

Met een aanvraagproces van slechts acht vragen en betaalbare premies helpen we maakbedrijven de financiële impact van een cyberaanval te voorkomen en de continuïteit te waarborgen. Als het toch misgaat, zorgen wij dat je snel kunt herstellen.

Wanneer de software iets abnormaals detecteert, kunnen de specialisten van Eye direct ingrijpen. Dat geeft ons veel gemoedsrust .