Schützen Sie Ihre Produktionslinien, Ihre Lieferkette und Ihren Betrieb.

Digitale Zwillinge. Vorausschauende Wartung. Produktionsanlagen werden immer smarter. Cyberkriminelle aber auch. Unser 24/7-MDR schützt europäische Industrieunternehmen und macht es einfach, die Voraussetzungen für eine Cyberversicherung zu erfüllen.

.webp?width=400&name=KeyTec%20logo%20(2).webp)

![logo_hitma_leeg_medium_trans[48]](https://www.eye.security/hs-fs/hubfs/logo_hitma_leeg_medium_trans%5B48%5D.png?width=400&name=logo_hitma_leeg_medium_trans%5B48%5D.png)

.webp?width=400&name=KeyTec%20logo%20(2).webp)

![logo_hitma_leeg_medium_trans[48]](https://www.eye.security/hs-fs/hubfs/logo_hitma_leeg_medium_trans%5B48%5D.png?width=400&name=logo_hitma_leeg_medium_trans%5B48%5D.png)

.webp?width=400&name=KeyTec%20logo%20(2).webp)

![logo_hitma_leeg_medium_trans[48]](https://www.eye.security/hs-fs/hubfs/logo_hitma_leeg_medium_trans%5B48%5D.png?width=400&name=logo_hitma_leeg_medium_trans%5B48%5D.png)

.webp?width=400&name=KeyTec%20logo%20(2).webp)

![logo_hitma_leeg_medium_trans[48]](https://www.eye.security/hs-fs/hubfs/logo_hitma_leeg_medium_trans%5B48%5D.png?width=400&name=logo_hitma_leeg_medium_trans%5B48%5D.png)

.webp?width=400&name=KeyTec%20logo%20(2).webp)

![logo_hitma_leeg_medium_trans[48]](https://www.eye.security/hs-fs/hubfs/logo_hitma_leeg_medium_trans%5B48%5D.png?width=400&name=logo_hitma_leeg_medium_trans%5B48%5D.png)

.webp?width=400&name=KeyTec%20logo%20(2).webp)

![logo_hitma_leeg_medium_trans[48]](https://www.eye.security/hs-fs/hubfs/logo_hitma_leeg_medium_trans%5B48%5D.png?width=400&name=logo_hitma_leeg_medium_trans%5B48%5D.png)

.webp?width=400&name=KeyTec%20logo%20(2).webp)

![logo_hitma_leeg_medium_trans[48]](https://www.eye.security/hs-fs/hubfs/logo_hitma_leeg_medium_trans%5B48%5D.png?width=400&name=logo_hitma_leeg_medium_trans%5B48%5D.png)

.webp?width=400&name=KeyTec%20logo%20(2).webp)

![logo_hitma_leeg_medium_trans[48]](https://www.eye.security/hs-fs/hubfs/logo_hitma_leeg_medium_trans%5B48%5D.png?width=400&name=logo_hitma_leeg_medium_trans%5B48%5D.png)

Warum Sie Cybersicherheit und Versicherung priorisieren sollten.

Zahlreiche Lieferanten, Dienstleister, Händler, Auftragnehmer und Partner. Komplexe IT-/OT-Architekturen, heterogene Anlagen und veraltete Systeme. Ein komplexes Ökosystem, das anfällig für Cyberangriffe ist.

1 von 4

globalen Cyber-Vorfällen zielt auf Hersteller ab.

> 70 %

aller Angriffe auf Hersteller sind Ransomware.

Top 3

Industrie nach Schadensvolumen.

Ressourcen. Alles, was Sie über Cybersicherheit wissen sollten.

Jede Prozessstörung kann den Betrieb unterbrechen. Eine Lücke in einem schwächeren Teil der Lieferkette kann zu Ausfällen an anderen Stellen führen. Und dann müssen Sie auch noch Ihr geistiges Eigentum schützen. Da wir über 70 europäische Industrieunternehmen betreuen, kennen wir einige Ihrer besonderen Herausforderungen. So haben wir Ressourcen mit Tipps und Empfehlungen zu Ihrer IT-Sicherheit zusammengestellt.

.png?width=650&height=479&name=Book%20mockup%20(6).png)

Cybersicherheit für die industrielle Fertigung: Ein Lösungsleitfaden

Für Industrieunternehmen hat der Schutz vor Ransomware oberste Priorität. Die meisten Cyberangriffe sind mit einem menschlichen Risiko, der Kompromittierung von Anmeldeinformationen und der Datenexfiltration verbunden. Ihr Schwerpunkt sollte hier liegen.

.png?width=650&height=479&name=Book%20mockup%20(6).png)

Cybersicherheit für die industrielle Fertigung: Ein Lösungsleitfaden

Für Industrieunternehmen hat der Schutz vor Ransomware oberste Priorität. Die meisten Cyberangriffe sind mit einem menschlichen Risiko, der Kompromittierung von Anmeldeinformationen und der Datenexfiltration verbunden. Ihr Schwerpunkt sollte hier liegen.

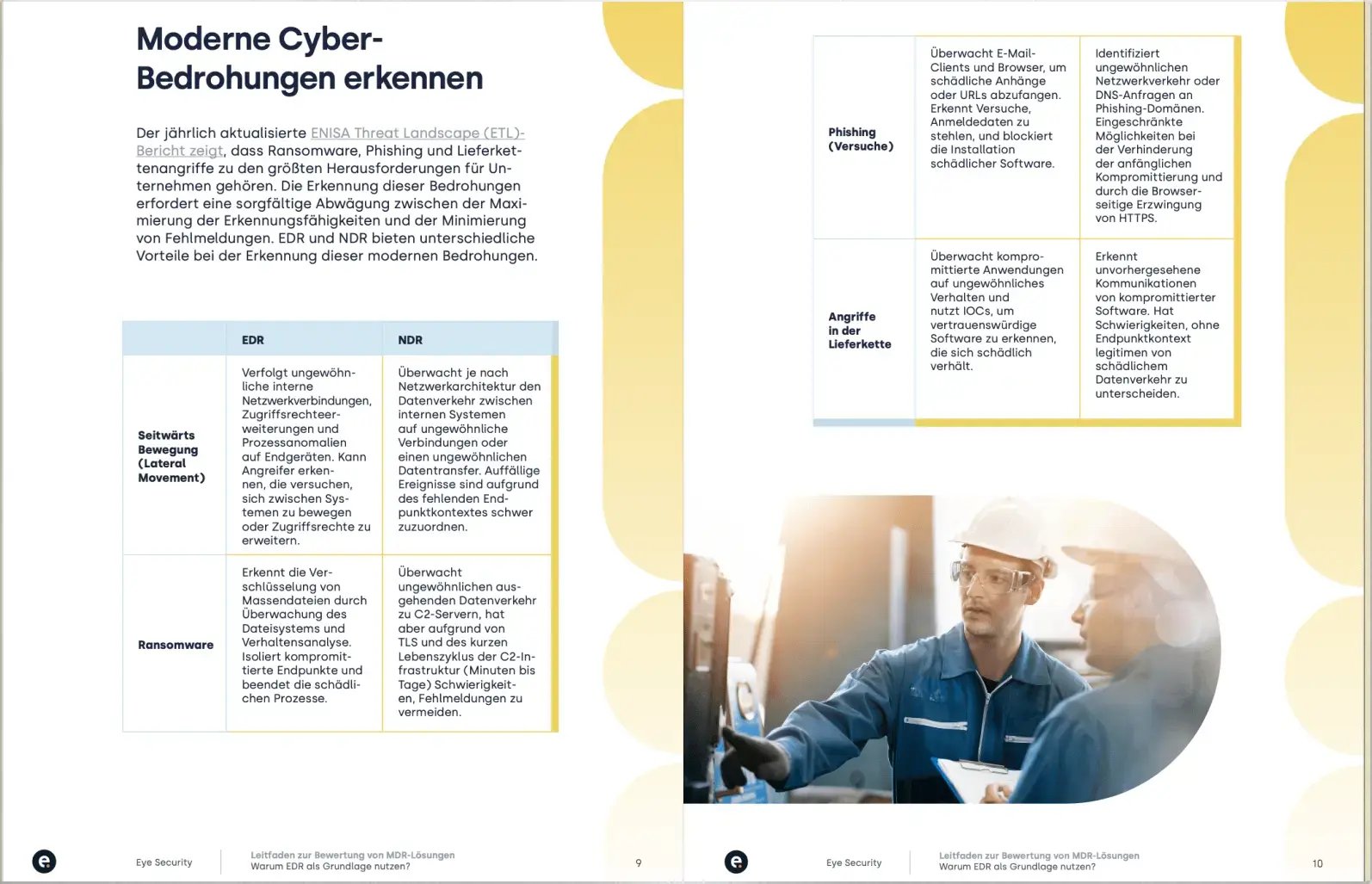

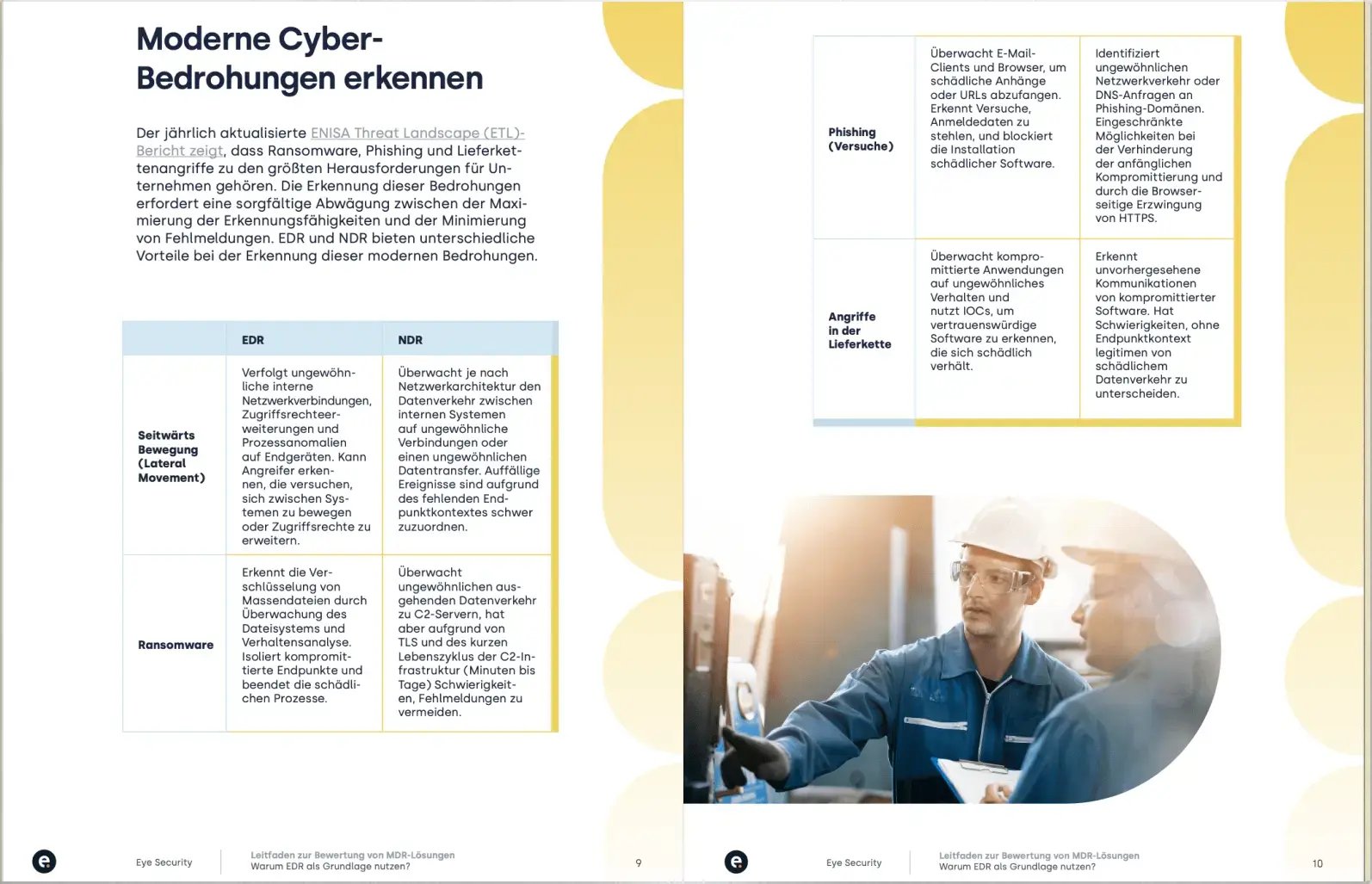

Leitfaden zur Bewertung von MDR-Lösungen: Warum EDR als Grundlage nutzen?

Dieser Leitfaden richtet sich an IT-Verantwortliche, die MDR-Lösungen für Industrieunternehmen evaluieren. Er zeigt auf, warum EDR als Grundlage Ihrer Cybersicherheitsstrategie dienen sollte.

Leitfaden zur Bewertung von MDR-Lösungen: Warum EDR als Grundlage nutzen?

Dieser Leitfaden richtet sich an IT-Verantwortliche, die MDR-Lösungen für Industrieunternehmen evaluieren. Er zeigt auf, warum EDR als Grundlage Ihrer Cybersicherheitsstrategie dienen sollte.

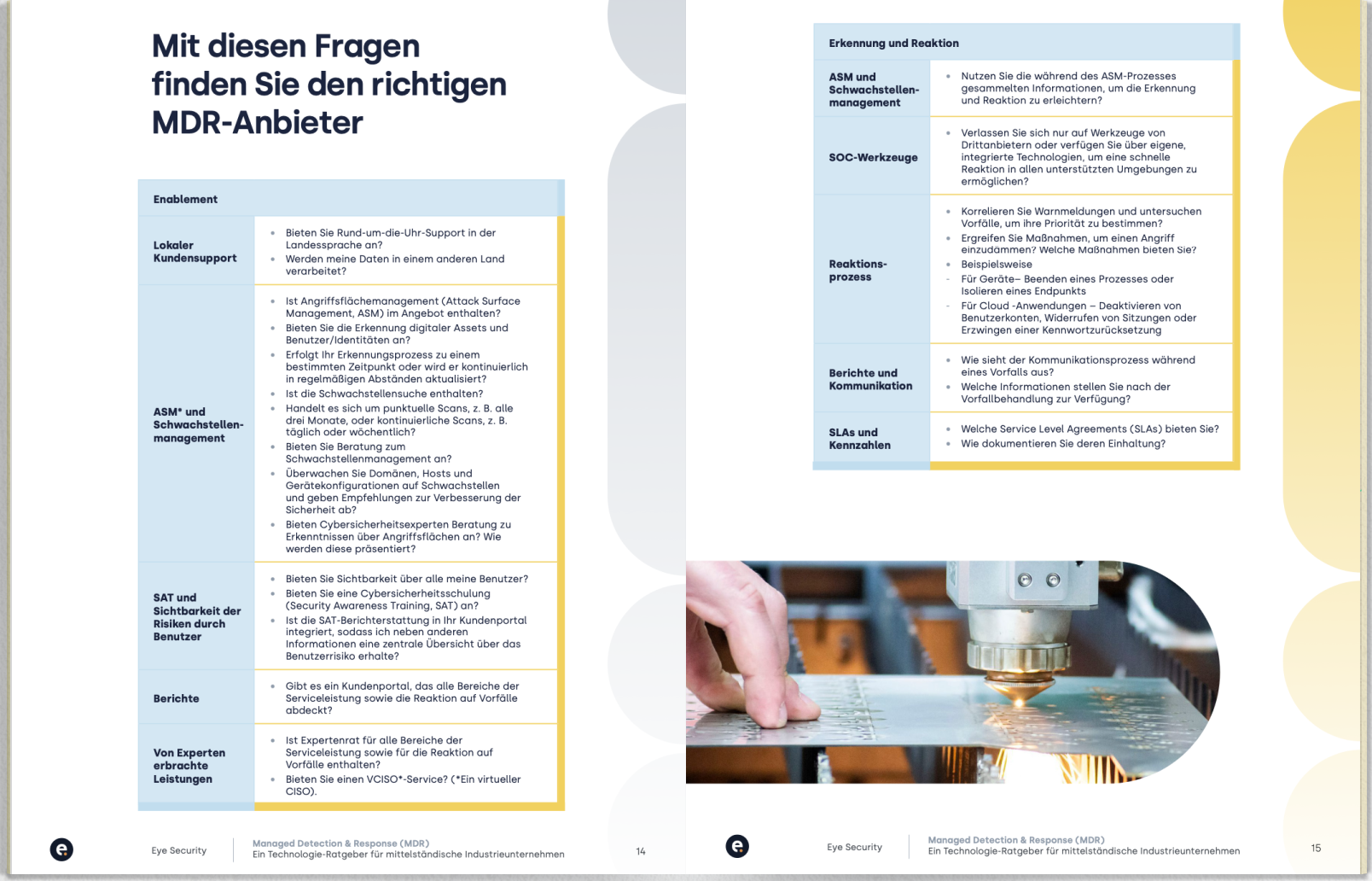

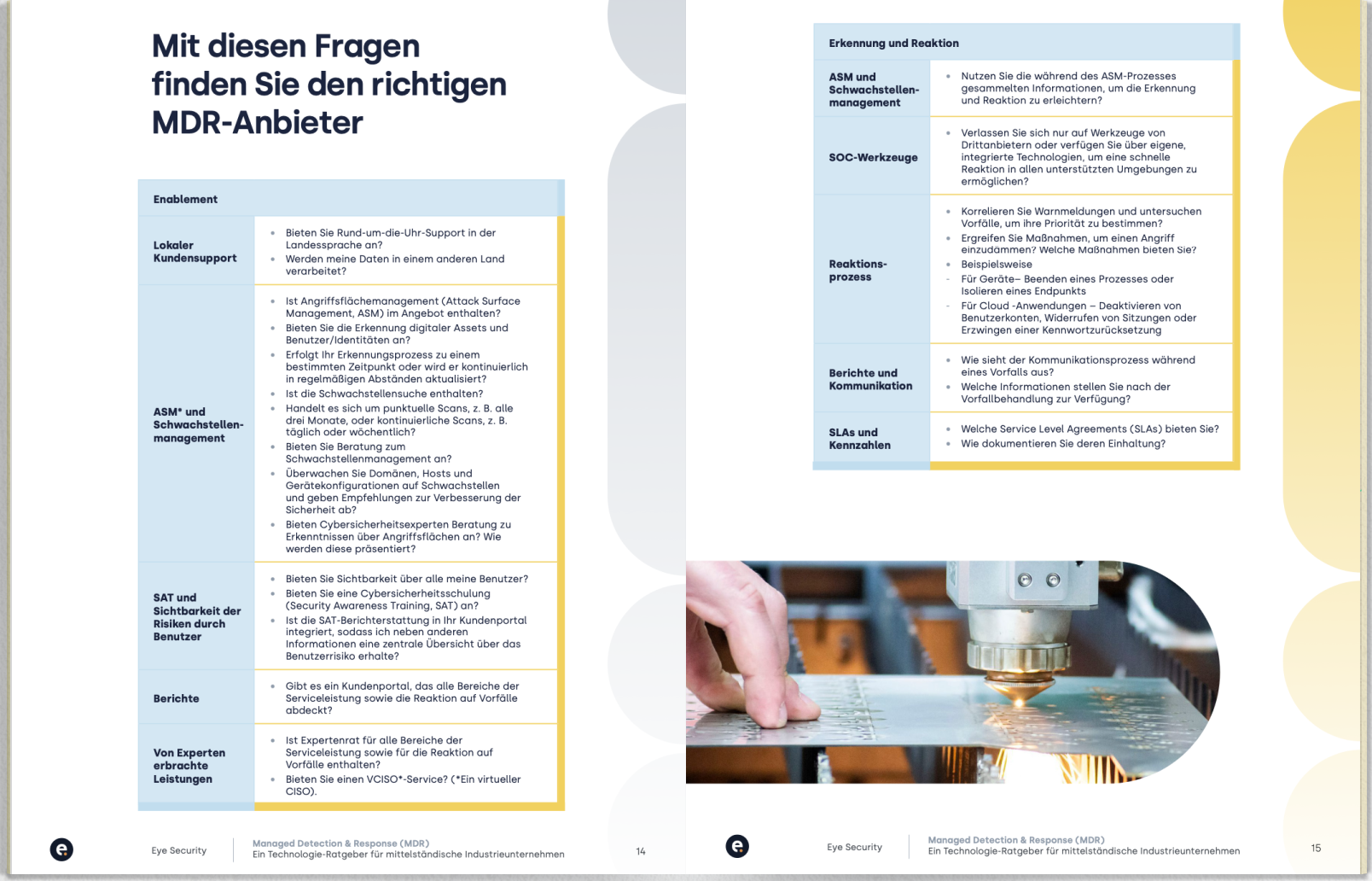

MDR-Ratgeber für Industrieunternehmen

In diesem Ratgeber erfahren Sie, wie MDR Ihre Sicherheitsstrategie stärkt, welche Outsourcing-Optionen Ihre IT-Sicherheit verbessern und worauf es bei der Wahl des richtigen MDR-Anbieters ankommt. Dazu lernen Sie, wie die Integration einer Cyber-Versicherung finanzielle Risiken reduziert.

MDR-Ratgeber für Industrieunternehmen

In diesem Ratgeber erfahren Sie, wie MDR Ihre Sicherheitsstrategie stärkt, welche Outsourcing-Optionen Ihre IT-Sicherheit verbessern und worauf es bei der Wahl des richtigen MDR-Anbieters ankommt. Dazu lernen Sie, wie die Integration einer Cyber-Versicherung finanzielle Risiken reduziert.

Wir stellen sicher, dass unsere Kunden das stärkste Glied in der Lieferkette sind.

Als die Berichte über Ransomware in der Branche immer häufiger wurden, beschloss KeyTec zu handeln. Wir halfen dem Unternehmen dabei, seine Schutzmaßnahmen proaktiv zu stärken.

Als die Berichte über Ransomware in der Branche immer häufiger wurden, beschloss KeyTec zu handeln. Wir halfen dem Unternehmen dabei, seine Schutzmaßnahmen proaktiv zu stärken.

Wir haben Signature Foods in nur wenigen Wochen geholfen, einen flächendeckenden Cyberschutz zu entwickeln. Ein Sicherheitsvorfall konnte schnell eingedämmt werden.

Wir haben Signature Foods in nur wenigen Wochen geholfen, einen flächendeckenden Cyberschutz zu entwickeln. Ein Sicherheitsvorfall konnte schnell eingedämmt werden.

Umfassend geschützte Produktionsumgebung.

Eye Security ist Ihr zuverlässiger Cybersicherheitspartner. Wir kombinieren eine proaktive 24/7-Bedrohungsüberwachung mit engagierten Experten für die Reaktion auf Vorfälle und einer umfassenden Cyber-Versicherung, um Ihre Produktionslinien, Ihre Lieferkette und Ihr Geschäft zu schützen.

Endpunkt und Cloud-Sicherheit

als Teil einer offenen XDR-Plattform, die einfach zu verwalten ist und schnell skalieren kann.

24/7 SOC + Reaktion auf Vorfälle

Unsere erfahrenen Cybersicherheitsexperten reagieren innerhalb von 4 Minuten.

Cyber-Versicherung

mit einem vereinfachten Antragsverfahren und günstigen Prämien. Nur über unser Maklernetzwerk erhältlich.

Ein erstklassiger EDR-Service („Endpoint Detection and Response“) zur Minimierung von Ausfallzeiten und zur Vermeidung von Betriebsunterbrechungen in Produktionslinien und Lieferketten.

Die Threat-Intelligence-Analysten von Eye Security überwachen alle Systeme auf kritische Schwachstellen, verwalten Angriffsflächen und helfen bei der Schließung von Sicherheitslücken.

Identifiziert und neutralisiert Schwachstellen in Cloud-Identitäten und verhindert den unbefugten Zugriff. Hilft Ihnen, sensible Daten zu schützen.

Mit hoch entwickelten Phishing-Simulationen, realen Szenarien und gezielten Schulungen machen Sie Ihre Mitarbeiter zu menschlichen Firewalls.

Das Security Operations Center (SOC) dient als Erweiterung Ihres IT-Teams. Wir reagieren auf Bedrohungen und entschärfen Vorfälle in Echtzeit.

Mit einem vereinfachten Antragsverfahren und bezahlbaren Prämien helfen wir Ihnen, die finanziellen Folgen eines Cyberangriffs zu vermeiden.

Wenn die Software etwas Ungewöhnliches feststellt, können die Spezialisten von Eye sofort eingreifen .