Was geschah?

Vor kurzem wurden wir von Aon Nederland Cyber Solutions kontaktiert, einem der größten niederländischen Versicherungsmakler und einem unserer Cyberversicherungspartner. Sie hatten einen Unternehmenskunden (ein Transportunternehmen) mit einem Ransomware-Problem. An diesem Freitagmorgen funktionierten alle Server des Transportunternehmens nicht mehr. Der Kunde führte eine grundlegende Fehlerbehebung durch und startete alle Systeme neu, als die IT-Mitarbeiter eine Lösegeldforderung auf den betroffenen Systemen entdeckten. Die Notiz war von "veri.doktoru@mail.ru" unterzeichnet, wobei "Veri Doktoru" türkisch für "Datendoktor" ist. Wir hatten es offenbar mit einem türkischen Datendoktor zu tun, der Kunden krank macht, indem er sie mit Ransomware infiziert.

Die Eintrittspforte schien recht einfach zu sein: ein veralteter Server mit vielen Diensten, die mit dem Internet verbunden waren. Durch die Verwendung von Passwörtern, die auf dem ersten System gefunden wurden, war der Angreifer in der Lage, auf andere Systeme zuzugreifen (und diese zu verschlüsseln), darunter auch den Domänencontroller.

Die meisten Dokumente und die Datenbank, in der eine wichtige Anwendung gehostet wurde, wurden verschlüsselt, und der Angreifer hatte alle Backups überschrieben und gelöscht. Die Vorgehensweise des Angreifers unterschied sich jedoch von dem, was wir normalerweise sehen: Anstatt Malware einzusetzen, die Dateien verschlüsselt, verwendete der Angreifer kommerzielle und Open-Source-Tools, um Dateien manuell zu verschlüsseln. Anschließend vernichtete er die legitimen Backups und Originaldateien.

Das Unternehmen stand vor einem Scherbenhaufen. Es hatte Dokumente vieler Jahre verloren und die Anwendung, mit der es sein Kerngeschäft verwaltete, war offline, und die Daten waren unzugänglich. Es wurde ernsthaft überlegt, Zehntausende von Euro Lösegeld zu zahlen.

Eindämmung der Bedrohung

Nachdem wir unsere EDR-Agentensoftware per Fernzugriff eingesetzt hatten, trafen wir noch am selben Tag ein und begannen mit der Eindämmung des Vorfalls. Nachdem wir die Situation bestätigt hatten, setzten wir unsere Agentensoftware auf allen anderen Endpunkten ein und stellten sicher, dass keine Server mehr über das Internet zugänglich waren.

Nach einer mehrstündigen Sichtung entschieden wir, dass es am besten war, den Datenbankserver, auf dem die kritische Anwendung lief, physisch zu übernehmen. Die Datenbanken waren vollständig verschlüsselt und es war höchstwahrscheinlich der erste Server, der kompromittiert wurde.

Knacken der Verschlüsselung

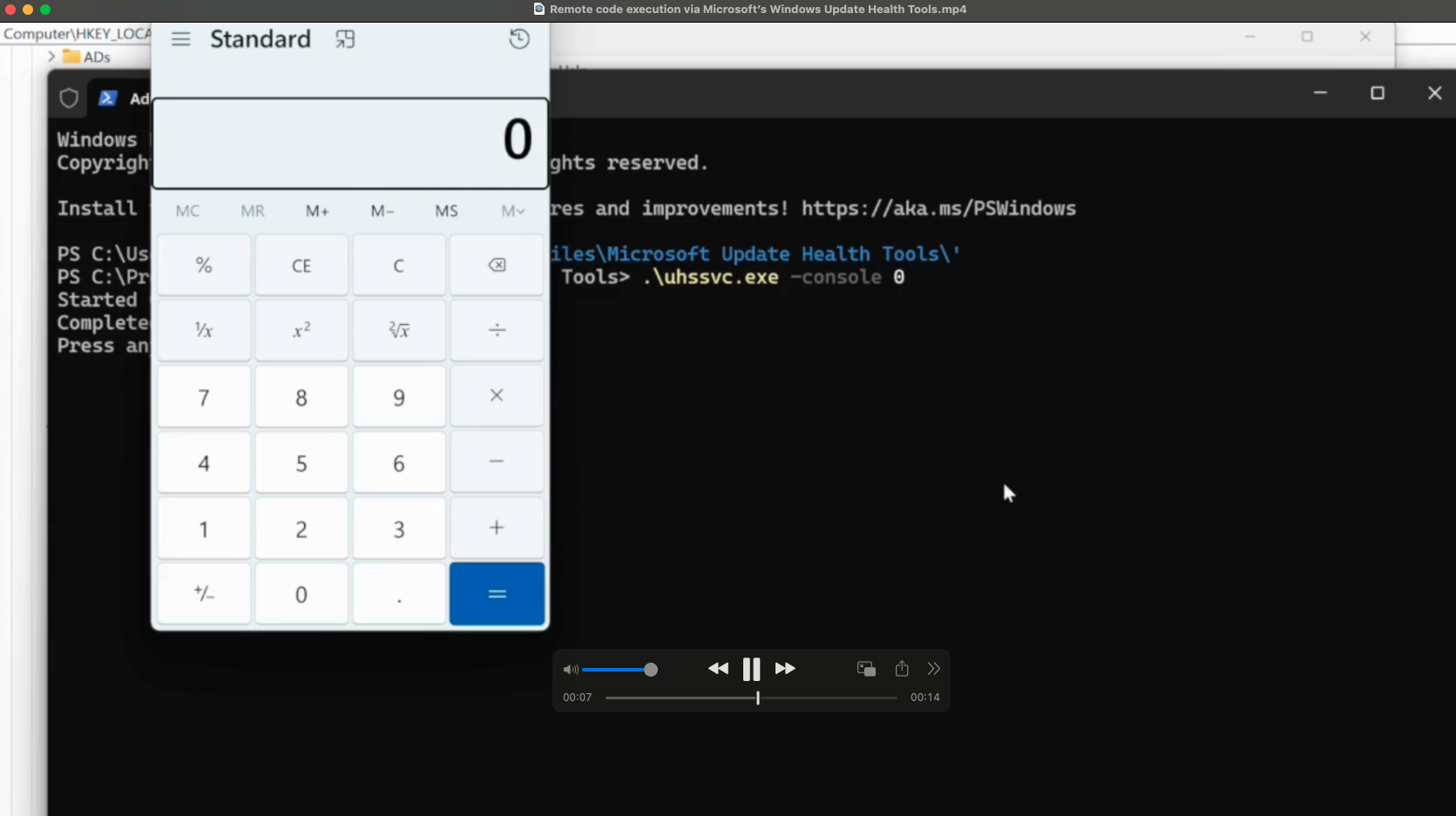

Die Angreifer verwendeten eine Software namens "Steganos Backup 2012", um die Dateien auf dem Server zu verschlüsseln. Die Software wurde vom Hersteller nicht mehr vertrieben und wird auch nicht mehr beibehalten, was zunächst seltsam erschien. Sie war jedoch ziemlich leicht und hatte eine integrierte Verschlüsselungsfunktion. Dadurch ist sie recht portabel und kann daher leicht auf entfernten Systemen eingesetzt werden, auf die der Angreifer Zugriff hat.

Wir begannen damit, digitale forensische Kopien der Serverfestplatten zu erstellen, um die Chancen auf eine Wiederherstellung der Daten zu maximieren. In der Zwischenzeit entschieden wir uns, einen Blick auf "Steganos Backup 2012" zu werfen. Vermutlich war diese Software von der Sicherheitsgemeinschaft noch nicht so genau unter die Lupe genommen worden, und wenn wir die Verschlüsselung knacken könnten, könnten wir das Unternehmen wieder zum Laufen bringen.

Nachdem wir mit der Software experimentiert hatten, fiel uns schnell etwas Merkwürdiges auf: Die Software erforderte ein Kennwort, um das Backup wiederherzustellen, aber nicht, um ein neues Backup derselben Dateien zu erstellen. Wir vermuteten, dass der Schlüssel zur Verschlüsselung des Backups irgendwo gespeichert war. Nach ein paar Stunden Reverse Engineering entdeckten wir, dass es noch besser war: Das ursprüngliche Kennwort war im Sicherungsprofil gespeichert. Das Kennwort wurde mit AES und einem 256-Bit-Schlüssel verschlüsselt. Ein sehr guter Verschlüsselungsalgorithmus, aber der Schlüssel schien im Sicherungsprogramm selbst gespeichert zu sein. Um 1:30 Uhr hatten wir endlich das Kennwort, mit dem die Angreifer die Dateien und die Anwendungsdatenbank verschlüsselt hatten (und wir konnten etwas schlafen)!

Entschlüsseln aller Daten

Am nächsten Morgen begannen wir mit der Wiederherstellung der Datenbank und der Dokumente. Nachdem wir festgestellt hatten, dass alles wie erwartet funktionierte, setzten wir uns mit dem Kunden in Verbindung. Sie waren sehr zufrieden und konnten alle Systemdaten mit demselben Passwort entschlüsseln. Noch am selben Abend (weniger als 48 Stunden nach der Entdeckung des Angriffs) funktionierte ihre wichtigste Anwendung und sie konnten ihre Geschäfte wieder aufnehmen.

Dieser Angriff war zwar nicht sehr ausgeklügelt, aber dennoch ziemlich effektiv. Durch die Verwendung kommerzieller Software musste der Angreifer weder Zeit noch Geld aufwenden, um eigene Ransomware zu entwickeln, Antivirenprogramme zu umgehen usw. Obwohl der Angreifer seinen Modus Operandi wahrscheinlich ändern wird, hoffen wir, dass dieser Beitrag den Opfern dieser Gruppe hilft, ihre Daten wiederherzustellen. Wurden Ihre Dateien mit dieser Methode verschlüsselt? Wir haben ein Python-Skript vorbereitet, um das Passwort aus der Datei "localParams" von Steganos Backup 2012 wiederherzustellen.

#!/usr/bin/python3 # Decrypts localParams file from Steganos Backup 2012 profiles # This file can be found in: # %APPDATA%\Local\Steganos Backup\plans\<profile_id>\controlimport sys from Cryptodome.Cipher import AES from Cryptodome.Util.Padding import unpadkey = b"\xd7\x34\x73\x4e\xd8\x70\x2c\x2b\x34\xfa\x10\xad\x40\x17\x43\x25\x77\xfd\x02\xc8\xec\x6f\x1c\xb0\xae\x95\xed\xb2\xc5\xad\x47\x69"contents = open(sys.argv[1], "rb").read() iv = contents[:16] data = contents[16:]aes = AES.new(key, AES.MODE_CBC, iv) print("Password: '%s'" % unpad(aes.decrypt(data), 16).decode("utf-8"))

Wurden Sie Opfer einer anderen Ransomware? Wir empfehlen Ihnen, unter https://www.nomoreransom.org/ nachzuschauen, ob eine Lösung verfügbar ist.

Zurück zum Geschäft

Der Kunde hatte eine schlechte Erfahrung mit Ransomware gemacht, bei der seine Daten für kurze Zeit verschlüsselt wurden. Die Zahlung des Lösegelds an die Kriminellen war eine Option für den Kunden, die er jedoch niemals bevorzugen würde. Der Kunde war mit unseren Entschlüsselungsbemühungen äußerst zufrieden, und das Wichtigste für uns: Er konnte seinen Geschäftsbetrieb am Montag, drei Tage nach dem Vorfall, wieder aufnehmen.

Der einzige unglückliche Teilnehmer war der Angreifer. Anstatt 50.000 € zu erhalten, ging er diesmal leer aus...