Blogs.

In unseren Blogs finden Sie die neuesten Informationen zur Cybersicherheit.

Gemeinsam das Cyberrisiko für Ihre Kunden beseitigen

Partnerschaftliches Geschäftsmodell In der relativ kurzen Zeit unseres...

8Base-Ransomware-Angriff: Schlüssel und Dateien wiederherstellen

Das Incident-Response-Team von Eye Security wurde neulich beauftragt, einen...

So infizieren Bedrohungsakteure lokale Windows-Hosts über OneDrive

Die Vertrauenswürdigkeit der Microsoft-Cloud-Anwendungen hat zwangsläufig zu...

Sneaky 2FA: Mit dieser KQL-Abfrage bleiben Sie der Bedrohung einen Schritt voraus

Bei Eye Security suchen wir ständig nach neuen Bedrohungen und...

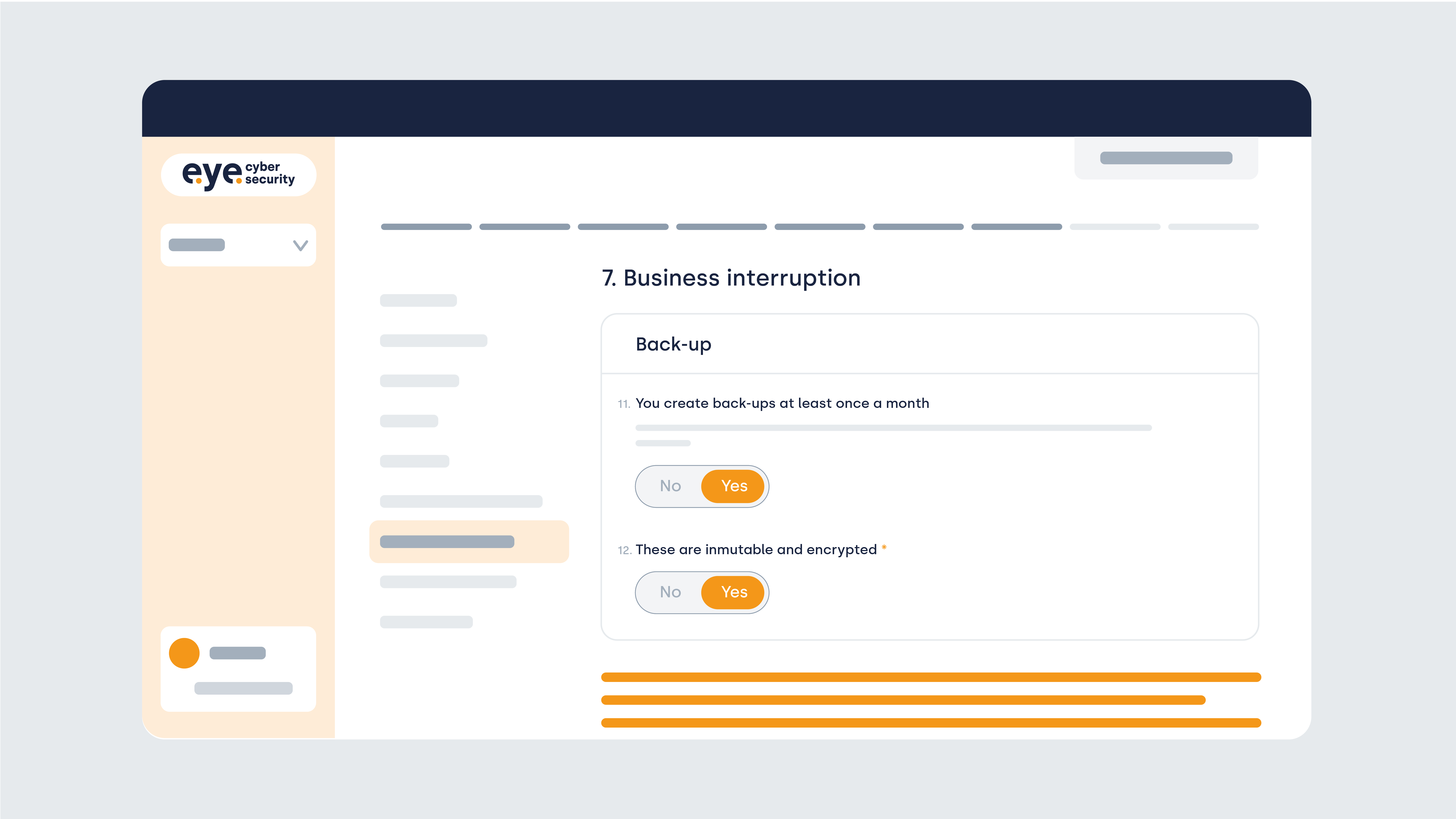

Schutz vor Ransomware: Checkliste, präventive Maßnahmen und Notfallplan

Etwa 60 % aller Unternehmen sind von Ransomware betroffen. Bei etwa 31 % davon...

Ransomware: Bedrohungen, Prävention und Schutzmaßnahmen

Ransomware ist eine der berüchtigtsten Arten von Cyberkriminalität. Die...

Business E-Mail Compromise (BEC): 15 Schritte, um das Risiko zu minimieren

Die Kompromittierung von Geschäfts-E-Mails (Business Email Compromise, BEC) ist...

KI-Angriffe: KI als Angriffswerkzeug und die Auswirkungen von Dual-Use-KI auf die Cybersicherheit

Mit der Zunahme neuer, verfügbarer Technologien verändert sich auch die...

8base Ransomware-Angriff liefert überraschende Erkenntnisse

Aus fast jedem Einsatz des Eye Security Incident Response-Teams lernen wir...

Die fünf größten Cyber-Bedrohungen für Unternehmen

Die Bedrohungen durch Cyberkriminalität in Deutschland sind so hoch wie nie...

Cybersicherheit im Unternehmen: Wie sich KMU noch heute schützen können

In diesem Artikel finden Sie einen Überblick über einfache Strategien zur...