Eine kritische Sicherheitslücke in GeoServer ist erneut relevant geworden, da kürzlich ein Hacking-Tool veröffentlicht wurde, das es ermöglicht, die Schwachstelle auszunutzen. Die Sicherheitslücke stellt ein erhebliches Risiko für Organisationen dar, die die erforderlichen Februar-Patches noch nicht installiert haben. Eye Security hat die Schwachstelle untersucht. Kommunen, Universitäten und verschiedene andere Institutionen sind auf der Liste der gefährdeten Organisationen aufgeführt.

Unsere höchste Priorität ist die Sicherheit unserer Kunden. Aus diesem Grund hat unser Threat Intelligence-Team unsere Kunden heute Morgen über bestimmte anfällige Hosts informiert und dabei Endpunktdaten und Online-Schwachstellenscans ihrer Angriffsfläche verwendet.

Die Auswirkungen dieser Sicherheitslücke gehen über das Risiko von Ransomware-Angriffen hinaus. Während das Risiko von Ransomware begrenzt bleibt, besteht ein erhöhtes Risiko von Datenschutzverletzungen, der Erfassung von Anmeldedaten und Website-Änderungen, die den Ruf Ihres Unternehmens erheblich schädigen können.

Um die Sicherheit Ihres GeoServer-Servers zu gewährleisten, bitten wir Sie dringend, sofort zu handeln. Folgen Sie diesen Schritten:

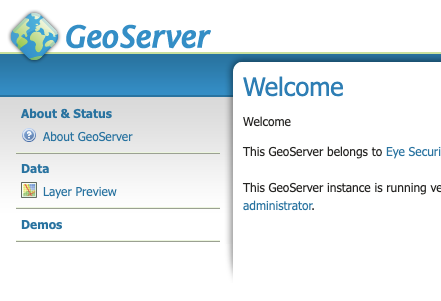

- Stellen Sie fest, ob GeoServer in Ihrer Organisation läuft und überprüfen Sie seine Version. Sie können die Version überprüfen, indem Sie die offizielle Landingpage von GeoServer besuchen und nach "This GeoServer Instance is running version [...]" suchen.

- Alle Versionen unter 2.21.4 (für die 2.21.x Reihe) oder 2.22.2 (für die 2.22.x Reihe) sind verwundbar.

- So ist beispielsweise Version 2.21.2 verwundbar, da sie unterhalb von 2.21.4 liegt und Patches unabdingbar sind.

- Wenn auf Ihrem Server eine betroffene Version läuft, wenden Sie umgehend den seit Februar 2023 verfügbaren Patch an.

- Besuchen Sie https://geoserver.org/download/ für die entsprechenden Instruktionen von GeoServer und lesen Sie deren Dokumentation unter https://docs.geoserver.org/stable/en/user/installation/upgrade.html .

- Wenn ein Patching nicht sofort möglich ist, sollten Sie den Server vorübergehend außer Betrieb nehmen, um das Risiko eines Angriffs zu minimieren, oder den Internetzugang über die Edge-Firewall sperren.

Wir wissen, wie wichtig es ist, Ihre Daten und Systeme zu schützen. Daher empfehlen wir dringend, diese Schwachstelle so schnell wie möglich zu beheben, um potenziellen Sicherheitslücken vorzubeugen.

Gefährdete Organisationen in den Niederlanden, Belgien und Deutschland

Weitere Informationen und technische Details zu dieser Sicherheitslücke finden Sie in den folgenden Ressourcen:

- Hacking tool: GitHub - GeoServer Hacking Tool

- Official CVE (February): CVE-2023-25157 - Common Vulnerabilities and Exposures

Ergreifen Sie noch heute Maßnahmen, um Ihren GeoServer-Server zu schützen und die Sicherheit Ihrer Unternehmensdaten zu gewährleisten. Wenn Sie Fragen haben oder Unterstützung benötigen, wenden Sie sich bitte an unser Team.