Mitte September erhielt unser Security Operations Centre (SOC) eine hohe Anzahl von Warnmeldungen über zwei der Endpoint Detection and Response (EDR)-Lösungen, die wir im Rahmen unseres Managed Detection and Response (MDR)-Service überwachen. Erste Analysen ergaben, dass Malware verbreitet wurde – allerdings nicht per E-Mail oder durch laterale Bewegungen. Die Bedrohung stammt von einer eher ungewöhnlichen Quelle: dem Microsoft Teams Chat. Die Bedrohung durch Microsoft Teams Phishing wurde in verschiedenen Medien anerkannt und hervorgehoben.

Wir gehen davon aus, dass Angreifer Microsoft Teams Chat in Zukunft häufiger missbrauchen werden und möchten daher in diesem Blog unsere Erfahrungen mit Ihnen teilen. Wir informieren darüber wie die Angriffe funktionierten und warum der Microsoft Teams Chat bei kriminellen Gruppen für Phishing-Angriffe immer beliebter wird. Sie erfahren außerdem, wie man auf diese Attacken reagiert und sie entschärft und wie Ihr IT-Team ähnliche Gefahren in Zukunft verhindern kann.

Anmerkung: Nicht alles, was in diesem Blog beschrieben wird, trifft möglicherweise auf Ihre Umgebung zu. Wenn Sie Hilfe benötigen oder zusätzliches Wissen zu diesem Blog beitragen möchten, können Sie sich gerne an unser Team wenden, indem Sie das Formular auf dieser Seite nutzen. Für Notfälle oder dringende Angelegenheiten besuchen Sie bitte die Seite zur Reaktion auf Vorfälle.

Was ist Microsoft Teams Phishing?

Microsoft Teams Phishing ist eine Form von Cyberbedrohung, bei denen Angreifer versuchen, sensible Informationen wie E-Mail-Adressen, Passwörter oder andere vertrauliche Daten von Microsoft Teams-Nutzern zu stehlen. Diese Angriffe werden oft durch gefälschte E-Mails oder Nachrichten im Microsoft Teams-Chat durchgeführt.

Phishing-Angriffe über Microsoft Teams sind besonders gefährlich, da sie die Vertrauenswürdigkeit der Plattform ausnutzen. Angreifer senden gefälschte Nachrichten, die oft so gestaltet sind, dass sie von legitimen Microsoft Teams-Benachrichtigungen nicht zu unterscheiden sind. Diese Nachrichten enthalten häufig Links zu gefälschten Login-Seiten oder bösartigen Dateien, die darauf abzielen, die Anmeldedaten der Nutzer zu stehlen oder Malware auf deren Geräten zu installieren.

Die Angreifer nutzen dabei verschiedene Techniken, um ihre Opfer zu täuschen. Dazu gehören das Spoofing von E-Mail-Adressen, das Nachahmen von legitimen Microsoft Teams-Benachrichtigungen und das Erstellen von gefälschten Websites, die den echten Microsoft Teams-Login-Seiten ähneln. Sobald die Opfer auf die gefälschten Links klicken und ihre Anmeldedaten eingeben, haben die Angreifer Zugriff auf ihre Konten und können sensible Informationen stehlen oder weitere Angriffe durchführen.

Microsoft Teams als Phishing Vektor

Phishing über Microsoft Teams ist eine relativ neue Bedrohung. Zu diesem Thema hat TrueSec kürzlich eine Studie veröffentlicht, über die auch Bleeping Computer berichtet hat. Früher wurde Malware traditionell über E-Mail-Phishing verbreitet, aber böswillige Akteure haben einen neuen Weg gefunden, ihre Malware über Microsoft Teams zu verbreiten. Sie verwenden höchstwahrscheinlich öffentlich verfügbare Tools wie TeamsPhisher.

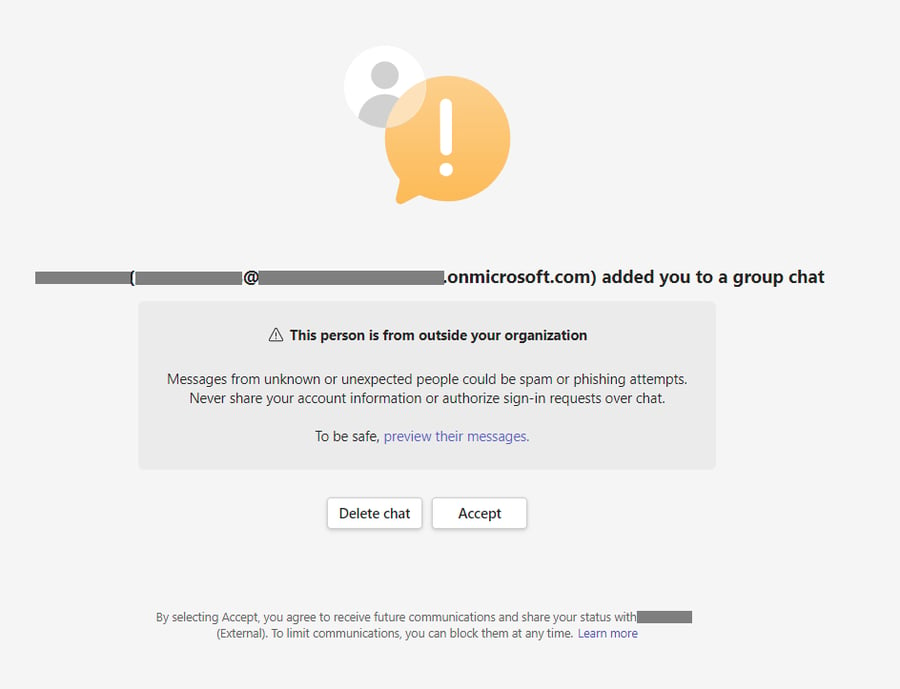

Der Angreifer kompromittiert zunächst eine legitime .onmicrosoft.com-Domäne, bei der es sich um die Mailing-Domäne handelt, die für eine Microsoft 365-Umgebung für Unternehmen ohne eigene benutzerdefinierte Domäne verwendet wird. Der Akteur kann auch einen völlig neuen Mandanten anmelden. Angreifer ändern dann ein Benutzerkonto so, dass es mit dem Namen eines Benutzers im Zielunternehmen übereinstimmt, in der Regel dem des Geschäftsführers. Über dieses Konto senden sie automatische Phishing Nachrichten über Microsoft Teams. Die Opfer sehen dann, dass jemand versucht mit ihnen zu chatten, wie in Abbildung 1 dargestellt.

Abbildung 1. Externes Konto versucht, in Teams zu chatten

Sobald das Opfer auf “Akzeptieren” klickt, wird eine automatische Nachricht zurückgesendet und das Konto des Angreifers wird neben dem Namen mit einem an (Extern) -Symbol gekennzeichnet. Wir haben Vorfälle erlebt, in denen die Phishing Nachricht eine strukturelle Umstrukturierung innerhalb des Unternehmens vorgab und darauf hinwies, dass einige Mitarbeiter entlassen werden würden. Ein Beispiel für solche Nachrichten ist in Abbildung 2 zu sehen. So soll bei den potenziellen Opfern Angst erzeugt werden, um die Wahrscheinlichkeit zu erhöhen, dass sie den angehängten Link öffnen.

.png?width=673&height=652&name=image%20(1).png)

Abbildung 2. Externes Konto versucht, in Teams zu chatten

Wir konnten einige Fälle beobachten, wo Phishing Nachrichten mit einen Link zu einer Sharepoint-Website, auf der eine bösartige Zip-Datei gehostet wird, an hunderte Mitarbeiter gesendet wurde. Glücklicherweise blockierten beide EDR-Lösungen die Ausführung der Malware. Wir haben uns eine Kopie der Malware besorgt und eine schnelle Analyse durchgeführt, um etwaige Indikatoren zu identifizieren. Wir erhielten die IP-Adresse des C2-Servers und empfahlen dem Kunden, diese in seiner Firewall zu blockieren, um eine zusätzliche Sicherheitsebene zu schaffen

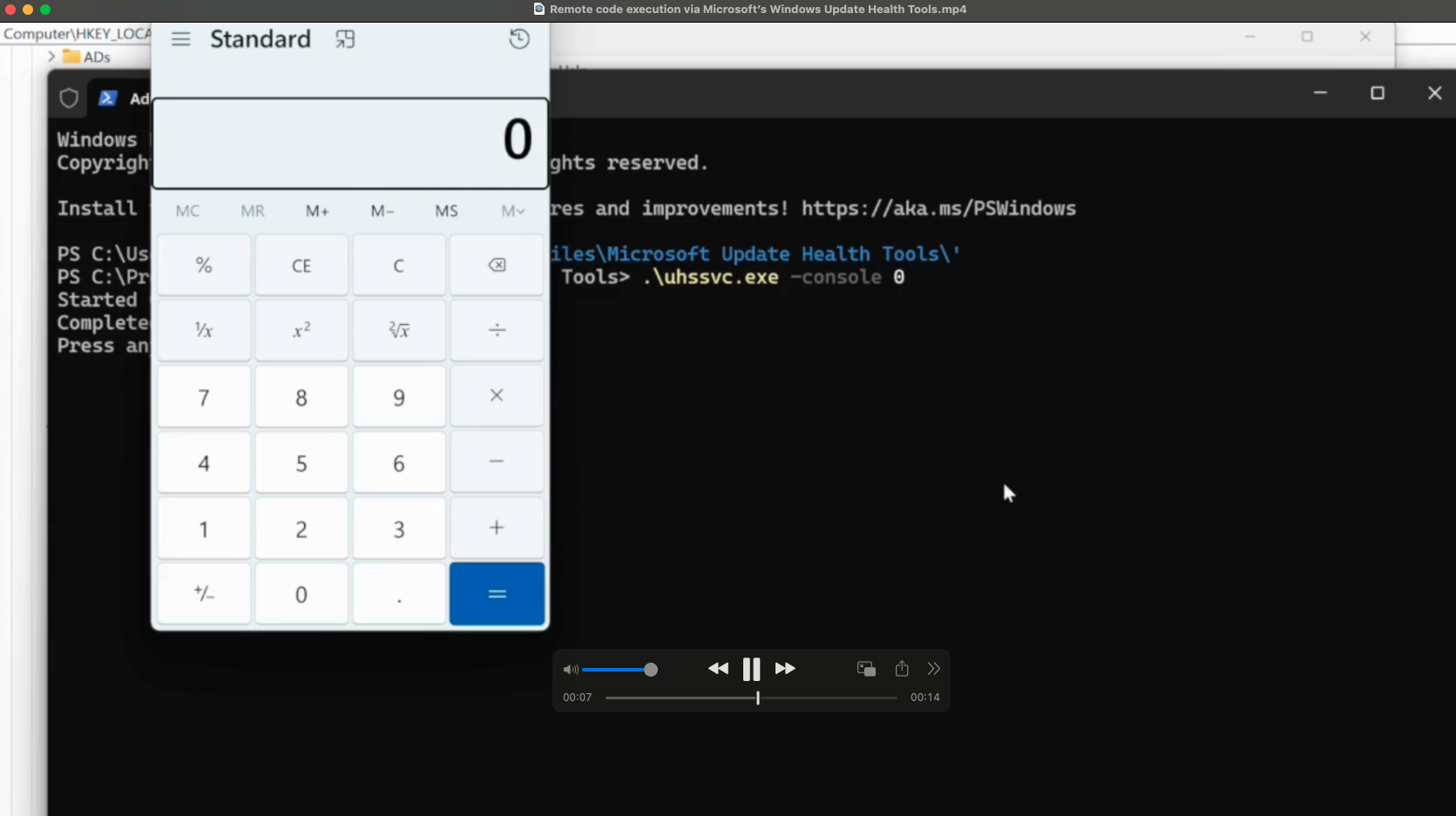

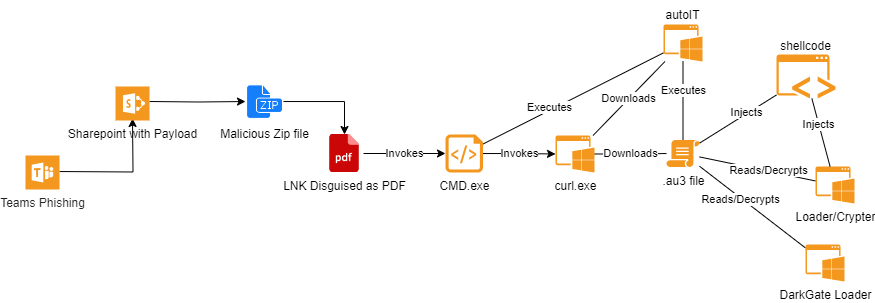

Die Zip-Datei enthielt bösartige Software (Darkgate Loader). Wenn das Opfer die Zip-Datei herunterlädt und öffnet, sieht es mehrere Dateien, die sich als PDF-Datei tarnen. Die vermeintliche PDF-Datei entpuppt sich als LNK-Datei, die Code ausführt. Eine LNK-Datei oder „Verknüpfungsdatei” ist eine Windows-Verknüpfung, die einen schnellen Zugriff auf Dateien, Ordner oder Programme ermöglicht, indem sie deren Speicherort mit einem zugehörigen Symbol speichert. Sobald der Endnutzer die bösartige Datei geöffnet hat, wird über den eingebauten Befehl curl.exe ein Download von zusätzlicher Schadsoftware ausgelöst.

Eine legitime (signierte) ausführbare AutoIt 3 wird auf das System heruntergeladen, zusammen mit einer bösartigen AutoIt (au3)-Skriptdatei, die dann ausgeführt wird. Die Malware kopiert sich dann in ein zufällig benanntes Verzeichnis unter C:\ProgramData und fügt eine Verknüpfung mit einem zufälligen Namen zum Autostart-Ordner hinzu, um sicherzustellen, dass die Malware jedes Mal gestartet wird, wenn sich der Benutzer anmeldet. Abbildung 3 zeigt die Infektionskette des DarkGate Loader.

Figure 3. Infection chain DarkGate Loader

Reaktion und Schadensbegrenzung bei Microsoft Teams Phishing

Es ist uns gelungen, solche Angriffe für unsere Kunden zu entschärfen. Dennoch können Phishing Angriffe immer noch beängstigend sein, insbesondere wenn Hunderte von Benutzern gleichzeitig betroffen sind. Wenn Sie mit einer Bedrohung durch Phishing konfrontiert sind, empfehlen wir Ihnen, folgende Maßnahmen zum Schutz zu ergreifen:

Kommunikation und Sensibilisierung der Anwender

Parallel zu den unten beschriebenen technischen Maßnahmen sollten Sie Ihren Mitarbeitenden mitteilen, dass sie eine bösartige externe Einladung oder Chat-Nachricht von Teams erhalten haben. Geben Sie identifizierbares Material weiter, z. B. den falschen Namen, die E-Mail-Adresse und Screenshots des Angriffs. Ein Menü mit verschiedenen Optionen und Maßnahmen steht zur Verfügung, um die Anwender zu sensibilisieren. Bitten Sie die Mitarbeitenden, den Chat mit der betroffenen Teams Nachricht zu löschen, während die IT-Abteilung die Antwort bearbeitet.

Bitten Sie Endbenutzer, die auf die Einladung geklickt oder sie angenommen haben, das Ereignis an die IT-Abteilung zu melden, damit diese die Systeme der Mitarbeitenden untersuchen kann. In den uns bekannten Fällen, hatte die IT-Abteilung EDR bereits im Vorfeld auf allen Systemen implementiert. Auf diese Weise konnten wir massenhaft Bedrohungen aufspüren und nach Anzeichen für eine Gefährdung suchen, wobei das Feedback der Endbenutzer lediglich als Bestätigung diente.

Nutzen Sie eDiscovery, um böswillige Einladungen in Purview zu widerrufen

Das eDiscovery dashboard von Microsoft, das Teil von Microsoft Purview (Compliance Center) ist, ermöglicht es Ihnen, Teams-Nachrichten zu suchen, zu untersuchen und zu bereinigen (zu löschen). Je nach Lizenz kann die IT-Abteilung versuchen, die bösartige Einladung und/oder Nachricht über eDiscovery zurückzuziehen. Detaillierte Anweisungen zum Löschen von Teams-Chats finden Sie in der von Microsoft bereitgestellten Dokumentation hier.

Bitte beachten Sie, dass Sie eine Premium eDiscovery Lizenz benötigen, um diese Aktion durchzuführen. Es gibt keine anderen uns bekannten Methoden, um Teams-Chats von Nutzern zu entfernen. Leider ist diese Funktion nicht in der Standardlizenz für Microsoft eDiscovery enthalten. Einer unserer Kunden hatte ein Premium eDiscovery-Abonnement.

Domain(s) im Sicherheitszentrum melden

Das Security Centre-Dashboard von Microsoft bietet eine Seite zur Übermittlung von Berichten, auf der in einigen Fällen nur URLs, E-Mail-Textkörper und E-Mail-Anhänge zur Analyse eingereicht werden können. Wir haben die bösartigen „REDACTED-my.sharepoint.com" und „REDACTED.onmicrosoft.com" URL's gemeldet. Die Berichterstattung ermöglicht es Microsoft Security, die Domänen zu bewerten und zentral zu sperren.

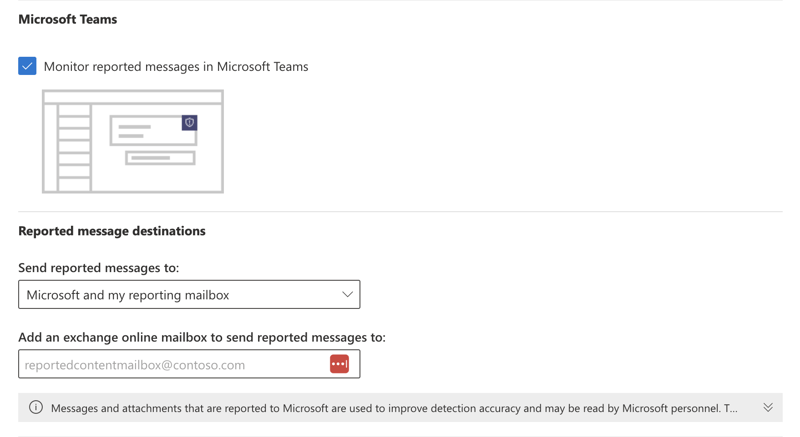

Abbildung 4

Das Melden von Teams ist nur zulässig, wenn Sie diese Einstellung zuerst explizit aktivieren, was das Melden von Teams-Nachrichten durch Endbenutzer und Administratoren ermöglicht. Wir raten Ihnen, diese Funktion zu aktivieren, wenn sie nicht bereits aktiviert ist. Da es Stunden dauert, bis Änderungen an dieser Richtlinie in Ihrem Mandanten eingeführt werden, schränkt die Deaktivierung der Einstellung Ihre Möglichkeiten ein, Endbenutzer aufzufordern, die Meldungen des Teams zu melden - ein Szenario, das wir kürzlich erlebt haben.

Abbildung 5

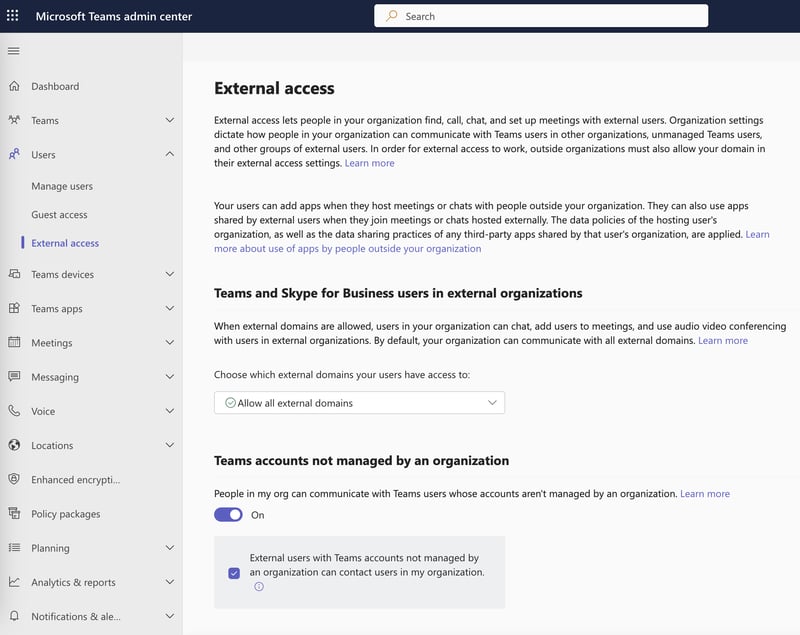

Blockieren Sie bösartige Domain(s) im Teams Admin Centre

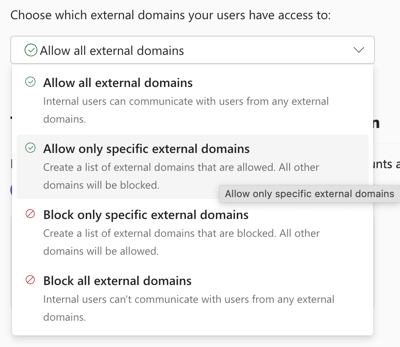

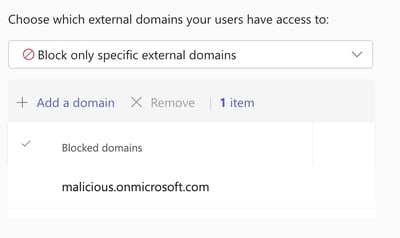

Während eines Angriffs können Sie bösartige Domänen im Teams Admin Center (Link), blockieren und so eingehende Nachrichten verhindern. Um gesperrte Domänen hinzuzufügen, gehen Sie zu Benutzer -> Externer Zugriff, wie in Abbildung 6 dargestellt.

Sie haben mehrere Optionen: Externe Domänen zulassen, externe Domänen verweigern, alle externen Domänen verweigern oder alle externen Domänen zulassen, wie in Abbildung 7 dargestellt. Bitte beachten Sie, dass sich eine Änderung dieser Einstellungen auf Ihr Unternehmen auswirken kann, da legitime externe Benutzer Sie nicht mehr über Teams kontaktieren können.

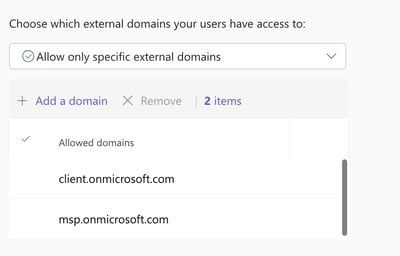

Die Blockierung bestimmter Domänen kann zwar nützlich sein, bedeutet aber auch, dass Angreifer eine andere legitime .onmicrosoft.com Domäne erwerben und einen neuen Angriff starten könnten. Das Zulassen bestimmter externer Domänen könnte ein besserer Ansatz sein, um künftige Angriffe zu verhindern. Allerdings müsste die IT-Abteilung ein Verfahren einführen, um vertrauenswürdige Domänen hinzuzufügen.

Anmerkung:

In einem Fall führte die Blockierung des externen Zugriffs nach oder während des Vorfalls nicht dazu, dass die Einladung und/oder die Nachricht, die bereits von einem Cyberkriminellen versendet wurde, gelöscht wurde. Es minderte nur das Risiko einer neuen Einladung, einer neuen Nachricht oder von weiteren Phishing-Angriffen mit anderen IoCs.

Abbildung 6

Abbildung 7

Abbildung 8

Abbildung 9

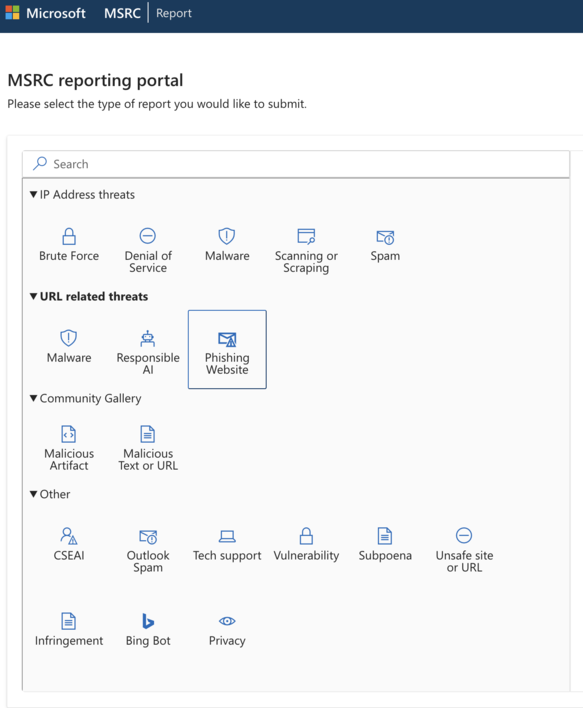

Bösartige Domain(s) an Microsoft melden

Es ist möglich, bösartige Domänen über das MSTC-Portal von Microsoft zu melden, das hier zugänglich ist. Das Portal ist in Abbildung 10 dargestellt.

Abbildung 10

Prävention von Phishing-Angriffen

Es gibt Möglichkeiten für Unternehmen, sich gegen solche Angriffe zu schützen. Im Folgenden werden einige Maßnahmen genannt, die sie ergreifen könnten.

Ändern Sie die Teams-Richtlinie, um externe Domänen in Teams zu blockieren oder auf eine Whitelist zu setzen

Die Einrichtung einer Microsoft Teams-Richtlinie, die das Auflisten oder Ablehnen der gesamten externen Kommunikation erlaubt, ist eine sinnvolle Maßnahme. Wenn Ihr Unternehmen auf externe Kommunikation angewiesen ist, ist es ratsam, eine Richtlinie zu erstellen, die es nur vertrauenswürdigen Domänen erlaubt, Nachrichten an Sie zu senden. Es ist jedoch von entscheidender Bedeutung, einen Prozess für das Hinzufügen externer Domänen zu haben, wie z. B. das intern verwendete IT-Support-Ticketing-System.

Tipp: eDiscovery Premium kann verwendet werden, um eine Liste gutartiger externer Domänen zu erstellen, die regelmäßig vom Unternehmen genutzt werden. So können Sie eine erste Whitelist als Ausgangspunkt erstellen.

Benutzerbewusstsein/Simulation

Da die Endbenutzer möglicherweise noch nicht mit solchen Angriffen über Teams oder andere „vertrauenswürdige" interne Kommunikationskanäle vertraut sind, ist es für Unternehmen von entscheidender Bedeutung, das Bewusstsein für diese neue Methode zu schärfen.

Neben Sensibilisierungskampagnen ist es auch ratsam, solche Angriffe zu simulieren, um Ihre Mitarbeiter besser vorzubereiten. Tools wie TeamPhisher können zu diesem Zweck eingesetzt werden. Durch die Simulation dieser Angriffe können die Mitarbeiter die Anzeichen von Phishing erkennen und Sie können Ihre Sicherheitsmaßnahmen verstärken.

Starke EDR Konfiguration und 24/7 Follow-up

Für Unternehmen ist es wichtig, über eine gut konfigurierte EDR-Lösung wie CrowdStrike Falcon oder Defender for Endpoint (P2/Business) zu verfügen und Maßnahmen zu ergreifen, wenn Warnungen generiert werden. Wir haben gesehen, dass EDR-Tools bösartige Aktionen blockieren, aber auch die Nachverfolgung durch einen menschlichen Cyberexperten ist notwendig. Wenn Sie die Warnmeldung so belassen, wie sie ist, nur weil sie blockiert wurde, kann die Bedrohung weiterhin bestehen.

Unternehmen sollten auf Warnmeldungen reagieren, auch wenn die Ausführung blockiert wurde. Es ist wichtig zu untersuchen, was passiert ist, wie es dazu kam, wie man es verhindern kann und wie man die Überreste der Aktion/Infektion entfernt. In den Fällen, die wir gesehen haben, wurde die LNK-Datei ausgeführt, aber die Ausführung von CMD.exe wurde auf den meisten Geräten blockiert. Alle Geräte, die einen Alarm ausgelöst haben, wurden ebenfalls isoliert, während wir untersuchten, wie weit sich die Infektion ausgebreitet hatte.

Indikatoren für eine Kompromittierung

Die folgende Liste von Indikatoren kann verwendet werden, um Ihre Erkennungssysteme auf einen ähnlichen Angriff vorzubereiten. Bitte beachten Sie, dass sich diese Indikatoren im Laufe der Zeit relativ schnell ändern werden. Um Hash-Werte zu kopieren, lesen Sie bitte den Abschnitt Defender for Endpoint (KQL) weiter unten.

Beispiel für den HTTP-Netzwerkverkehr von DarkGate:

POST / HTTP/1.0

Host: 5.188.87.58:2351

Keep-Alive: 300

Connection: keep-alive

User-Agent: Mozilla/4.0 (compatible; Synapse)

Content-Type: application/x-www-form-urlencoded

Content-Length: 221

id=REDACTED&data=REDACTED&act=1000

HTTP/1.1 200 OK

Connection: close

Content-Type: text/html; charset=ISO-8859-1

Content-Length: 2

Date: Tue, 12 Sep 2023 17:30:58 GMT16

Hunting

Unsere DarkGate-Probe hinterließ Spuren an den folgenden Stellen:

C:\Users\<username>\AppData\Local\Temp\Autoit3.exeC:\Users\<username>\AppData\Local\Temp\<random>.au3C:\users\<username>\AppData\Roaming\Microsoft\Windows\Start Menu\Programs\Startup\<random>.lnkC:\ProgramData\<random>\<random>.au3

Abfragen zur Incident Response

Defender für Endpoints (KQL)

let Hashes = pack_array('237d1bca6e056df5bb16a1216a434634109478f882d3b1d58344c801d184f95d','6aca36077144a2c44a86feba159c5557aae4129f32b9784e9c294bec462b5610','317063a3c83ac853e1dcb17d516445faf9798ad0150b3ac3f3f27f6830b3afb7','4037103e3da62794fba6a060bf654a536fe7d4eaf2d14bec69941f86f2bf54df','11edca0a0529daddf1689e7c02dd4a0aa29c2bb29faad2a5b582a9664ab74b8e','3c470fc007a3c5d59f1c3c483510c60eeb07852905a58d01601bcd0bd2db1245','31fdcaa7f8fc8293b0b2c95098721dc61cbfab4ef863fa224dee81e30d964139','c24ee7d0f3f68687d5390968ec23c9dd7bc68c61817d4c0f355a992591539e41'); |

DeviceFileEvents |

where SHA256 in (Hashes)

DeviceNetworkEvents | where RemoteUrl contains "REDACTED-my.sharepoint.com"

CrowdStrike (Splunk)

main event_simpleName=DnsRequest DomainName="REDACTED-my.sharepoint.com"

| dedup DomainName, ComputerName

| table DomainName, ComputerName

Schlussfolgerung und nächste Schritte

Wir hoffen, dass diese Informationen ausreichen, um mit der Arbeit zu beginnen.

Wenn Sie Hilfe zu einem beliebigen Aspekt Ihrer Cybersicherheit benötigen, wenden Sie sich bitte direkt an uns.