Die Auswahl der richtigen Cybersicherheits-Werkzeuge kann bei der großen Anzahl von Lösungen eine große Herausforderung darstellen. Zwei verbreitete Lösungsansätze sind Endpoint Detection and Response (EDR) und Network Detection and Response (NDR). Beide haben ihre Vorteile. EDR ist jedoch unerlässlich für jedes Unternehmen, das sich aktiv gegen gegenwärtige Cyberbedrohungen schützen möchte. In Zeiten des hybriden Arbeitens, der zunehmenden Abhängigkeit von Cloud-Infrastrukturen und der dadurch unwichtiger werdenden Netzwerk-Perimeter bildet EDR das Fundament einer erfolgreichen Cybersicherheitsstrategie.

Wann sollten Sie NDR in Betracht ziehen? NDR wird als ergänzendes Werkzeug zur Verbesserung der Netzwerktransparenz angeboten, insbesondere für Geräte, auf denen kein EDR installiert werden kann (z. B. Firewalls oder ältere OT-Systeme). NDR ist jedoch oft mit zusätzlicher Komplexität, erhöhtem Wartungsaufwand und einem höheren False-Positives-Risiko verbunden.

In diesem Artikel fassen unsere Experten für Managed Detection & Response (MDR) zusammen, warum EDR einen klaren Vorteil gegenüber NDR hat. Wir behandeln spezifische Anwendungsfälle für effektive EDR- und NDR-Setups und argumentieren, warum ein NDR als ergänzende Schicht und nicht als primärer Verteidigungsmechanismus dienen sollte.

Die Hauptunterschiede zwischen EDR und NDR

Unternehmen sind oft mit der Entscheidung zwischen Endpoint Detection and Response (EDR) und Network Detection and Response (NDR) überfordert. Im Folgenden finden Sie einen Überblick:

- EDR konzentriert sich auf einzelne Geräte wie Desktops, Laptops und Server. Ein EDR-Werkzeug überwacht Dateien, Prozesse, Benutzer und Netzwerkaktivitäten auf der Endpunktebene und erkennt Bedrohungen dort, wo sie oft entstehen - auf dem Endgerät.

- NDR hingegen konzentriert sich auf den Informationsfluss im gesamten Netzwerk und erkennt Anomalien oder potenzielle Bedrohungen im Netzwerkverkehr. Ein NDR-Werkzeug überwacht in erster Linie den internen (Ost-West-) oder externen (Nord-Süd-) Datenverkehr.

Die Cybersicherheit hat sich dramatisch verändert: Hybride Arbeitsumgebungen, Cloud-basierte Infrastrukturen und BYOD-(Bring-Your-Own-Device) -Regelungen haben das Konzept eines sicheren Netzwerk-Perimeters nahezu überflüssig gemacht.

Implementierungsschritte und Sichtbarkeit

Ohne einen umfassenden Überblick über potenzielle Bedrohungen ist es äußerst schwierig, Schutzmaßnahmen zu ergreifen. EDR bietet tiefe Einblicke in das Host-Verhalten von Windows-, Linux- und MacOS-Systemen. Dazu gehören auch (virtuelle) Server und Laptops, unabhängig von ihrem Standort. NDR bietet einen umfassenden Überblick über das Netzwerkverhalten, was jedoch mit einigen Kompromissen verbunden ist.

| EDR | NDR | |

| Installation | Die Verteilung der EDR-Agenden wird über gängigen MDM-Lösungen wie Intune, AD Group Policy oder anderen konfiguriert | Virtuelle oder Hardware-Anwendung, zentral im Netz, passiver SPAN-Port oder in-line (weniger häufig). |

| Einführung in Phasen | In der Regel werden die Agents im Lern-/Passivmodus eingesetzt, um eine Verhaltensgrundlage zu schaffen, während die Prozesse nicht angehalten/beendet werden (und somit das Unternehmen weniger beeinträchtigt wird). | Die Implementierung eines NDR muss auf der Grundlage der lokalen Netzwerkarchitektur geplant werden. Es müssen müssen Firewalls angepasst und ein Hardware-Wartungsprozess im Team integriert werden. |

| Time-to-Value (TTV) | Sobald die Verteilung der Agenten konfiguriert ist, werden alle verwalteten Endpunkte innerhalb von Minuten oder Stunden angebunden. | Die Implementierung eines NDR nimmt in der Regel mehrere Wochen oder Monate in Anspruch. |

| Sichtbarkeit (Telemetrie) | Ein EDR überwacht und sammelt Prozesse, laufende Anwendungen, Dateiänderungen, Benutzeraktivitäten, Cloud-Verbindungen, angrenzende Geräte und sogar Netzwerkverbindungen zum und vom Endgerät. Die besten EDR-Lösungen vereinen die Telemetrie aller Agenten in einer zentralen IT-Asset-Übersicht. | Je nach Netzwerkarchitektur überwacht und sammelt ein NDR Metadaten wie Quell-IP- und Ziel-IP-Adressen sowie die entsprechenden Portnummern. Bei sNAT ist die Quell-IP-Adresse nicht verfügbar. Alle relevanten Datenfelder werden häufig mit TLS verschlüsselt, wenn kein SSL-Offloading implementiert ist. |

| Vorbehalte gegen einen wirksamen Einsatz | Die EDR-Abdeckung ist der Schlüssel zu einer angemessenen Sichtbarkeit, um nicht überwachte Endpunkte (Schatten-IT) zu minimieren. Die Telemetrie zur Asset-Erkennung, die die meisten Best-of-Breed-EDR-Lösungen bieten, muss genutzt werden, um eine EDR-Deckung von nahezu 100 % zu erreichen. Vergessen Sie nicht, den EDR-Deinstallationsschutz zu aktivieren. | Sorgen Sie dafür, dass VPN in hybriden Umgebungen immer eingeschaltet ist, sonst kann ein NDR den Netzwerk von Remote-Mitarbeiter nicht überwachen. Erwägen Sie die Entschlüsselung des Datenverkehrs mit SSL-Offloading, da andernfalls die meisten Meldungen ohne Kontext nicht umsetzbar sind. Vermeiden Sie die Erstellung von (unsicheren) Routen zwischen segmentierten Netzwerken zum NDR, da dies den Mehrwert dieser Segmentierung potenziell neutralisiert. |

Moderne Cyber-Bedrohungen erkennen

Der jährlich aktualisierte ENISA Threat Landscape (ETL)-Bericht zeigt, dass Ransomware, Phishing und Lieferkettenangriffe zu den größten Herausforderungen für Unternehmen gehören. Die Erkennung dieser Bedrohungen erfordert eine sorgfältige Abwägung zwischen der Maximierung der Erkennungsfähigkeiten und der Minimierung von Fehlmeldungen. EDR und NDR bieten unterschiedliche Vorteile bei der Erkennung dieser modernen Bedrohungen.

| EDR | NDR | |

| Seitwärts Bewegung (Lateral Movement) |

Verfolgt ungewöhnliche interne Netzwerkverbindungen, Zugriffsrechteerweiterungen und Prozessanomalien auf Endgeräten. Kann Angreifer erkennen, die versuchen, sich zwischen Systemen zu bewegen oder Zugriffsrechte zu erweitern. | Überwacht je nach Netzwerkarchitektur den Datenverkehr zwischen internen Systemen auf ungewöhnliche Verbindungen oder einen ungewöhnlichen Datentransfer. Auffällige Ereignisse sind aufgrund des fehlenden Endpunktkontextes schwer zuzuordnen. |

| Ransomware | Erkennt die Verschlüsselung von Massendateien durch Überwachung des Dateisystems und Verhaltensanalyse. Isoliert kompromittierte Endpunkte und beendet die schädlichen Prozesse. | Überwacht ungewöhnlichen ausgehenden Datenverkehr zu C2-Servern, hat aber aufgrund von TLS und des kurzen Lebenszyklus der C2-Infrastruktur (Minuten bis Tage) Schwierigkeiten, Fehlmeldungen zu vermeiden. |

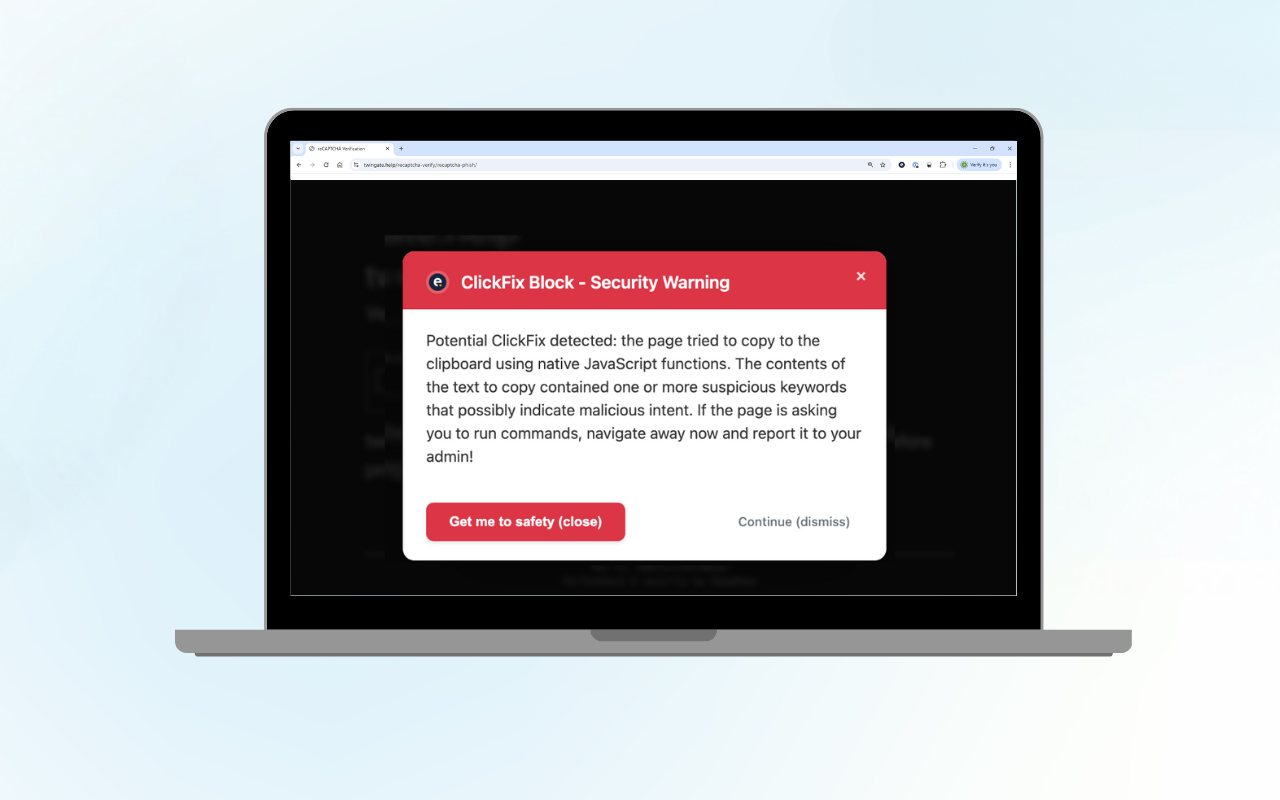

| Phishing (Versuche) | Überwacht E-Mail-Clients und Browser, um schädliche Anhänge oder URLs abzufangen. Erkennt Versuche, Anmeldedaten zu stehlen, und blockiert die Installation schädlicher Software. | Identifiziert ungewöhnlichen Netzwerkverkehr oder DNS-Anfragen an Phishing-Domänen. Eingeschränkte Möglichkeiten bei der Verhinderung der anfänglichen Kompromittierung und durch die Browser-seitige Erzwingung von HTTPS. |

| Angriffe in der Lieferkette | Überwacht kompromittierte Anwendungen auf ungewöhnliches Verhalten und nutzt IOCs, um vertrauenswürdige Software zu erkennen, die sich schädlich verhält. | Erkennt unvorhergesehene Kommunikationen von kompromittierter Software. Hat Schwierigkeiten, ohne Endpunktkontext legitimen von schädlichem Datenverkehr zu unterscheiden. |

| Missbrauchsversuche | Erkennt Missbrauchsversuche mithilfe von Verhaltensanalysen und Threat Intelligence. Liefert Echtzeit-Warnungen und kann den betroffenen Endpunkt isolieren. | Überwacht Netzwerkanomalien, die auf einen Angriff hinweisen, hat aber Probleme mit Angriffen, die ausschließlich auf der Host-Ebene stattfinden. |

| Daten (Kronjuwelen) | Endgeräte enthalten/verwalten oft die Kronjuwelen (wie Daten), die Angreifer suchen. Selbst wenn eine frühere Erkennungsmöglichkeit verpasst wird, stellt EDR sicher, dass es mehrere Gelegenheiten entlang des gesamten Angriffsverlaufs gibt, um einen Angreifer zu identifizieren und zu stoppen, bevor erheblicher Schaden entsteht. | Überwacht verdächtige Datenübertragungen und Netzwerkkommunikationen, die möglicherweise sensible Daten betreffen. NDR bietet jedoch keinen Einblick in spezifische Aktionen an den Endpunkten, sodass diese leicht mit harmlosen IT-Verwaltungsaktivitäten wie Backups verwechselt werden könnten. Sobald die Datenexfiltration zu externen IP-Adressen entdeckt wird, ist es oft schon zu spät. |

Reaktionsmöglichkeiten zur Bekämpfung von aktiven Bedrohungen

Die Erkennung von Bedrohungen ist nur ein Aspekt von EDR und NDR. Erst die Fähigkeit, effektiv zu reagieren, macht eine Lösung leistungsfähig.

- EDR bietet erweiterte Reaktionsmöglichkeiten, die über die einfache Meldung an die Sicherheitsteams hinausgehen. Die EDR-Lösung ermöglicht direkte Eingriffe, einschließlich der Isolierung eines Endpunkts, der Beendigung schädlicher Prozesse und der Wiederherstellung von durch Malware vorgenommenen Änderungen. Auf diese Weise können Unternehmen Bedrohungen einschränken und neutralisieren, bevor sie eskalieren und zu Sicherheitsverletzungen führen.

- Im Gegensatz hierzu sind die Reaktionsmöglichkeiten von NDR begrenzt. In der Regel kann ein NDR nur TCP-Reset-Pakete senden, um verdächtige Verbindungen zu unterbrechen, wodurch die Bedrohung nicht beseitigt wird. Das Ergebnis ist oft eine Verzögerung bei der Behebung des Problems, da die wahre Ursache der Bedrohung aktiv bleibt. Darüber hinaus kann es ohne den detaillierten Überblick, den ein EDR bietet, schwierig sein, das Gerät zu identifizieren, von dem die schädlichen Netzwerkaktivitäten ausgehen, insbesondere in komplexen oder schlecht dokumentierten Netzwerkumgebungen.

In praktischen Sicherheits-Workflows wechseln Analysten oft vom NDR zum EDR, wenn sie die Tiefe und den Kontext einer Warnmeldung verstehen müssen. Dabei kann ein NDR verdächtigen Datenverkehr aufzeigen. Ohne Einblicke auf Endpunktebene ist es jedoch schwierig, den vollständigen Hintergrund zu ermitteln, z. B. welcher Prozess das Verhalten ausgelöst hat oder ob schädliche Änderungen stattgefunden haben. Die EDR-Lösung schließt diese Lücke, indem sie die notwendige Genauigkeit für effektive, fundierte Reaktionen bietet.

Bewertung häufiger Missverständnisse

Ein weit verbreitetes Missverständnis ist es, dass ein NDR als Out-of-Band-Lösung manipulationssicher ist, wodurch es eine zuverlässigere Option für die Netzwerksicherheit darstellt. Für Angreifer ist es möglicherweise schwieriger, ein NDR zu deaktivieren, da es getrennt von den Endpunkten arbeitet. Aber das macht es auch nicht unangreifbar. Angreifer können ein NDR umgehen, indem sie verschlüsselte Kommunikation oder vertrauenswürdige Plattformen wie GitHub nutzen, um Malware zu verbreiten, so dass ein NDR ihre Aktivitäten nicht mehr überwachen kann.

Der Manipulationsschutz von EDR auf der Kernel-Ebene stellt dagegen sicher, dass es auch dann funktionsfähig bleibt, wenn ein Angreifer Admin-Rechte auf einem kompromittierten Gerät erlangt. Wenn jemand versucht, den Agenten zu manipulieren, wird ein kritischer Alarm ausgelöst. Es gibt zwar Software zum unberechtigten Beenden eines EDR. Um diese als Angreifer zu nutzen, muss man jedoch häufig über administrative Berechtigungen auf einem Endgerät verfügen, so dass sich für ein EDR mehrere Erkennungsmöglichkeiten auf dem Weg des Angreifers zum Erlangen dieser Berechtigungen ergeben.

Ein weiteres Argument für den Einsatz eines NDR ist sein Nutzen bei der Überwachung von Umgebungen, in denen keine Endpunkt-Agenten eingesetzt werden können, wie z. B. bei OT-, IoT- und Legacy-Systemen. Diese Systeme machen jedoch in der Regel nur einen kleinen Teil der Gesamtinfrastruktur aus und haben oft nur eine begrenzte Netzwerkexposition. Die effektivere Strategie besteht darin, diese Altsysteme zu isolieren und die sie umgebende IT-Infrastruktur mit einem EDR zu schützen, um sicherzustellen, dass Angreifer nicht auf kritischere Systeme ausweichen können.

Darüber hinaus bietet ein NDR zwar Einblicke in netzwerkbasierte Angriffe, doch die meisten Angriffe sind heute auf Endgeräte gerichtet und nutzen häufig Fernzugriffsmethoden, um über das Internet in Systeme einzudringen. Nach unserer Erfahrung sind Angriffe wie Ransomware immer mit einer Remote-Kompromittierung verbunden, bei der ein Endpunkt der Zugangspunkt ist. Ein EDR ist für diese Szenarien ideal geeignet und bietet umfassende Erkennungs- und Reaktionsmöglichkeiten.

Fazit: EDR als Schwerpunkt, NDR als Ergänzung

Nach der Bewertung der Fähigkeiten und Limitierungen von EDR und NDR wird deutlich, warum ein EDR die Grundlage einer effektiven Cybersicherheitsstrategie bildet. Ein EDR bietet Echtzeit-Sichtbarkeit, fortschrittliche Reaktionsmöglichkeiten und den notwendigen Kontext für die Erkennung und Bekämpfung von Bedrohungen.

Ein NDR kann zwar eine ergänzende Rolle spielen, indem es zusätzliche Anomalieerkennung für nicht verwaltete Geräte oder laterale Bewegungen innerhalb bestimmter Netzwerkarchitekturen bietet. Es sollte aber nicht als die primäre Lösung betrachtet werden. Ein NDR ist am effektivsten, wenn es ein EDR unterstützt und dabei hilft, die Lücken zu schließen, die in komplexen Sicherheitsumgebungen entstehen. Im Vergleich zu einem EDR ist ein NDR jedoch in Bezug auf Erkennung, Reaktion und allgemeine betriebliche Effektivität unzureichend.

Um die besten Ergebnisse zu erzielen, sollten sich Unternehmen auf die Implementierung einer erstklassigen, verwalteten EDR-Lösung konzentrieren. Dabei sollte sichergestellt werden, dass die Lösung ordnungsgemäß konfiguriert ist und über einen wirksamen Schutz vor Manipulationen sowie über Playbooks für die Reaktion auf Vorfälle verfügt. Ein NDR sollte als optionale Schicht betrachtet werden, die nur dann eingesetzt wird, wenn spezielle Anforderungen an die Transparenz bestehen, die ein EDR allein nicht erfüllen kann.

Bei Eye Security konzentrieren wir uns auf die Grundlagen, priorisieren die Endpunktsicherheit und setzen die Netzwerküberwachung gezielt ein, um Lücken zu schließen. Auf diese Weise ermöglichen wir die Entwicklung einer robusten Sicherheitsstruktur, die Angreifern immer einen Schritt voraus ist und auf neue Bedrohungen reagieren kann.

Sie möchten Ihr Netzwerk vor Ransomware schützen? Sie möchten wissen, wie Eye Security Ihnen helfen kann? Buchen Sie jetzt einen Termin mit uns!