ISO 27001steht für ISO/IEC 27001 und ist ein international anerkannter Standard, der festlegt, wie man Cyberrisiken beherrschen kann. ISO 27001 verfügt über eine Anforderungsliste (Controls), die zu diesem Zweck einzusetzen ist. Der Standard hilft Unternehmen, Daten und Systeme vor Cyberangriffen, Datenverlust und anderen Bedrohungen zu schützen.

Die ISO 27001-Zertifizierung zeigt, dass ein Unternehmen in der Lage ist, Informationssicherheitsrisiken systematisch zu identifizieren, zu bewerten und zu behandeln. In diesem Artikel skizzieren wir die wichtigsten Fakten rund um die Zertifizierung und erläutern einige Maßnahmen zur Verbesserung Ihrer Cyber-Resilienz.

Was ist die ISO 27001-Zertifizierung?

Die ISO/IEC 27001-Norm bietet Unternehmen jeder Größe und Branche eine klare Anleitung zur Einrichtung, Umsetzung, Aufrechterhaltung und kontinuierlichen Verbesserung eines Informationssicherheitsmanagementsystems (ISMS). Die ISO 27000-Familie bietet dabei einen umfassenden Rahmen, der verschiedene Standards und Richtlinien für unterschiedliche Aspekte der Informationssicherheit abdeckt, einschließlich Risiko-Management und spezifische Anforderungen für verschiedene Branchen.

Die Einhaltung der Norm zeigt, dass eine Organisation ein effektives Risikomanagementsystem etabliert hat, um ihre Daten und Netzwerke zu schützen. Dabei werden alle in der Norm festgelegten Verfahren und Grundsätze befolgt.

ISO/IEC 27001 unterstützt Unternehmen dabei, ein Bewusstsein für Sicherheitsrisiken zu entwickeln und Schwachstellen frühzeitig zu erkennen und zu beheben. Die Norm verfolgt einen ganzheitlichen Ansatz für Informationssicherheit, der Menschen, Richtlinien und Technologien gleichermaßen berücksichtigt:

„Ein nach ISO/IEC 27001 implementiertes Informationssicherheitsmanagementsystem ist ein wertvolles Werkzeug, um Risiken zu managen, Cyber-Resilienz aufzubauen und operative Exzellenz zu fördern.“

Eine Zertifizierung nach ISO/IEC 27001 dient als starkes Signal gegenüber Stakeholdern und Kunden. Sie beweist, dass Ihr Unternehmen sich verpflichtet hat, Informationen und Netzwerke sicher zu verwalten und die notwendigen Fähigkeiten dazu besitzt. Ein Zertifikat einer akkreditierten Konformitätsbewertungsstelle schafft zusätzliches Vertrauen.

Viele Unternehmen entscheiden sich für eine Zertifizierung, um ihren Kunden und Auftraggeber von ihrem Engagement für die Informationssicherheit zu überzeugen.

Anforderungen und Vorbereitung

Die ISO 27001-Zertifizierung ist ein international anerkannter Standard für Informationssicherheitsmanagementsysteme (ISMS). Um eine erfolgreiche Zertifizierung zu erreichen, müssen Unternehmen bestimmte Anforderungen erfüllen und sich gründlich vorbereiten.

Zunächst ist es wichtig, dass Unternehmen ein umfassendes Verständnis der ISO 27001-Norm entwickeln. Dies beinhaltet das Studium der spezifischen Anforderungen und Kontrollen, die in der Norm festgelegt sind. Unternehmen sollten sicherstellen, dass sie über die notwendigen Ressourcen und das Fachwissen verfügen, um ein ISMS zu implementieren und aufrechtzuerhalten.

Ein weiterer wichtiger Schritt in der Vorbereitung ist die Durchführung einer Gap-Analyse. Diese Analyse hilft dabei, den aktuellen Stand der Informationssicherheitsstrategie des Unternehmens mit den Anforderungen der ISO 27001 abzugleichen. Durch die Identifizierung von Schwachstellen können Unternehmen gezielte Maßnahmen ergreifen, um diese Lücken zu schließen.

Darüber hinaus sollten Unternehmen ein engagiertes Team zusammenstellen, das für die Implementierung und Aufrechterhaltung des ISMS verantwortlich ist. Dieses Team sollte klare Ziele und Verantwortlichkeiten haben und regelmäßig Schulungen und Weiterbildungen erhalten, um auf dem neuesten Stand der Informationssicherheit zu bleiben.

Kernbestandteile der ISO 27001-Zertifizierung

Die ISO 27001-Zertifizierung umfasst mehrere Kernbestandteile, die für die Implementierung und Aufrechterhaltung eines effektiven ISMS entscheidend sind.

Ein zentraler Bestandteil ist die Identifizierung und Bewertung von Risiken. Unternehmen müssen potenzielle Bedrohungen und Schwachstellen identifizieren und deren Auswirkungen auf die Informationssicherheit bewerten. Dies ermöglicht es, die gravierendsten Risiken zu priorisieren und gezielte Maßnahmen zu ergreifen, um diese zu minimieren.

Die Implementierung von Maßnahmen zur Risikominimierung ist ein weiterer Bestandteil. Dies kann technische Maßnahmen wie Firewalls und Verschlüsselung sowie organisatorische Maßnahmen wie Schulungen und Richtlinien umfassen. Es ist wichtig, dass diese Maßnahmen regelmäßig überprüft und aktualisiert werden, um sicherzustellen, dass sie wirksam bleiben.

Die Überwachung und Bewertung der Wirksamkeit der Maßnahmen ist ebenfalls entscheidend. Unternehmen sollten regelmäßige Audits und Bewertungen durchführen, um sicherzustellen, dass die implementierten Maßnahmen effektiv sind und den Anforderungen der ISO 27001 entsprechen.

Schließlich ist die Dokumentation und Kommunikation der Ergebnisse ein wesentlicher Bestandteil der ISO 27001-Zertifizierung. Unternehmen müssen sicherstellen, dass alle Prozesse und Maßnahmen klar dokumentiert sind und dass die Ergebnisse regelmäßig an alle relevanten Stakeholder kommuniziert werden.

IT-Sicherheit und ISO 27001

Die ISO 27001-Norm ist ein wichtiger Standard für die IT-Sicherheit. Sie umfasst eine Vielzahl von Anforderungen und Richtlinien, die für die Implementierung eines effektiven ISMS notwendig sind.

Ein zentrales Element der ISO 27001 ist die Entwicklung und Implementierung von Sicherheitsrichtlinien und -verfahren. Diese Richtlinien sollten alle Aspekte der IT-Sicherheit abdecken, einschließlich des Zugriffs auf Daten, der Nutzung von Software und Hardware sowie der Verwaltung von Netzwerken und Systemen.

Darüber hinaus legt die ISO 27001-Norm großen Wert auf die Schulung und Sensibilisierung der Mitarbeiter. Unternehmen sollten sicherstellen, dass alle Mitarbeiter regelmäßig Schulungen zur IT-Sicherheit erhalten und über die neuesten Bedrohungen und Sicherheitsmaßnahmen informiert sind.

Ein weiterer wichtiger Aspekt der ISO 27001 ist die kontinuierliche Überwachung und Bewertung der IT-Sicherheitsmaßnahmen. Unternehmen sollten regelmäßige Audits und Bewertungen durchführen, um sicherzustellen, dass ihre Sicherheitsmaßnahmen wirksam sind und den aktuellen Bedrohungen standhalten.

Durch die Einhaltung der ISO 27001-Norm können Unternehmen ihre IT-Sicherheit erheblich verbessern und das Vertrauen von Kunden und Geschäftspartnern stärken. Die Norm bietet einen klaren Rahmen für die Implementierung und Aufrechterhaltung eines effektiven ISMS und hilft Unternehmen, ihre Informationssicherheitsrisiken systematisch zu identifizieren, zu bewerten und zu behandeln.

Welche Vorteile hat die Cybersicherheitszertifizierung?

Die ISO 27001-Zertifizierung dient als Nachweis für höchste Standards in der Informationssicherheit. Sie stärkt das Vertrauen von Kunden und Geschäftspartnern, indem sie zeigt, dass sensible Daten vor Cyberangriffen und Missbrauch geschützt sind. Dies verschafft Unternehmen nicht nur einen Wettbewerbsvorteil, sondern minimiert auch Haftungs- und Geschäftsrisiken.

Die Zertifizierung gewährleistet die Vertraulichkeit, Integrität und Verfügbarkeit von Daten – unabhängig davon, ob sie papierbasiert, digital oder cloudbasiert vorliegen. Gleichzeitig ermöglicht sie eine organisationsweite Sicherheitsstrategie, die Prozesse, Technologien und Mitarbeiter auf potenzielle Risiken vorbereitet. Auch die Verfügbarkeit von Systemen ist wichtig, damit die Produktion oder die Dienstleistung für Kunden gewährleistet ist.

Ein zentraler Nutzen ist die Erhöhung der Widerstandsfähigkeit gegenüber Cyberangriffen und die Vorbereitung auf neue Bedrohungen. Durch die Einführung eines Informationssicherheitsmanagementsystems nach ISO 27001 können Bedrohungen frühzeitig erkannt und effektiv reduziert werden. Unternehmen sparen Kosten, indem sie ineffiziente Sicherheitsmaßnahmen durch wirksame Lösungen ersetzen. Darüber hinaus werden Sicherheitsvorfälle und deren Auswirkungen minimiert, während ein reibungsloser und sicherer Informationsfluss sichergestellt wird.

Wer braucht ISO/IEC 27001?

In Zeiten von Datendiebstahl, Cyberkriminalität und Haftungsrisiken durch Datenschutzverletzungen bietet die ISO/IEC 27001-Zertifizierung einen flexiblen und skalierbaren Rahmen, um ein flexibles Risikomanagement umzusetzen. Während die IT-Branche die meisten ISO/IEC 27001-Zertifikate vorweist, überzeugt der Standard Unternehmen aus allen Sektoren – von Dienstleistungen über Produktion bis hin zu NGOs. Für viele Organisationen wird die Einhaltung von Sicherheitsanforderungen, wie dem IT-Grundschutz, zunehmend verpflichtend.

Kernprinzipien der ISO/IEC 27001 sind die sogenannte CIA-Triade: Vertraulichkeit, Integrität und Verfügbarkeit. Vertraulichkeit stellt sicher, dass nur autorisierte Personen auf Daten zugreifen können. Integrität dafür sorgt, dass Daten zuverlässig und unversehrt bleiben. Verfügbarkeit garantiert den Zugriff auf Daten, wann und wo sie benötigt werden. Ein ISMS nach ISO/IEC 27001 schützt diese Prinzipien und erzeugt das Vertrauen, dass Risiken professionell verwaltet werden.

Warum jetzt?

Im Jahr 2023 wurden in Deutschland 136.865 Delikte der Cyberkriminalität registriert. Neben der Menge der Angriffe nimmt auch deren Qualität zu, ebenso wie die Anzahl entdeckter Sicherheitslücken. Dadurch verschärft sich die digitale Bedrohungslage kontinuierlich. Das Bundesamt für Sicherheit in der Informationstechnik (BSI) bewertet die Bedrohung im Cyberraum inzwischen als „so hoch wie nie zuvor“.

Besonders betroffen sind kritische Infrastrukturen und Unternehmen, die durch Cyberangriffe teilweise erhebliche Schäden erlitten haben. Beispielsweise wurden IT-Systeme von Unternehmen wie Nordex und Deutsche Windtechnik AG angegriffen, was zu Ausfällen und Kontrollverlusten führte. Auch die Abhängigkeit von digitalen Netzwerken und Technologien birgt Risiken. Ein Angriff auf ein Satellitennetzwerk führte dazu, dass etwa 5800 Windenergieanlagen in Deutschland nicht überwacht oder gewartet werden konnten. Zudem waren Notfallkommunikationssysteme betroffen.

In diesem Kontext ist es wichtig, dass Organisationen ihre spezifischen Umstände berücksichtigen und sorgfältig vorbereiten, um ein effektives Informationssicherheits-Managementsystem zu etablieren.

Die Schritte zur ISO 27001-Zertifizierung

Die Implementierung eines soliden Informationssicherheitsmanagementsystems (ISMS) dient als ein Framework, das Sicherheitsrichtlinien, Verfahren und Systeme umfasst, um Unternehmensdaten effektiv zu schützen. Ein wesentlicher Aspekt dabei ist die Dokumentation des Kontexts, um die relevanten Einflussfaktoren auf die Informationswerte einer Organisation angemessen zu erfassen.

Nach der Einrichtung eines ISMS können Unternehmen Maßnahmen ergreifen, um Ihre Sicherheitsprozesse zu optimieren. Im Folgenden finden Sie die 5 wichtigste Schritte:

Schritt 1: Gap-Analyse durchführen

Die Gap-Analyse ist der Ausgangspunkt, um den aktuellen Stand der Informationssicherheitsstrategie mit den Anforderungen der ISO 27001 abzugleichen. Dabei identifiziert das Unternehmen Schwachstellen und entwickelt einen Umsetzungsplan, um diese Lücken zu schließen. Mögliche Schritte sind:

- Das Team zusammenstellen, Zeitrahmen und Projektziele setzen

- Stakeholder identifizieren, Verantwortlichkeitsbereiche festlegen

- Den Status Quo ermitteln

- Einen Implementierungsplan entwerfen, um die Lücken zu schließen

Schritt 2: Asset-Management-Maßnahmen erarbeiten

Ein strukturiertes Asset-Management bildet die Basis für die Risikobewertung. Unternehmen erstellen einen Katalog aller materiellen und immateriellen Assets, definieren die Zuständigkeiten und erarbeiten Maßnahmen, um diese zu schützen und zu überwachen. Dies beinhaltet die folgenden zwei Schritte:

- Eine Liste aller Assets erstellen. Hier wird zusätzlich festgelegt, welche von diesen kritisch für das Unternehmen sind

- Definieren, wie die Assets geschützt, verwaltet und überwacht werden können

Schritt 3: Risikomanagement-Strategie ermitteln

In diesem Schritt werden potenzielle Bedrohungen ermittelt und Maßnahmen priorisiert, um die gravierendsten Risiken zuerst anzugehen. Darüber hinaus wird festgelegt, welche Risiken akzeptabel sind und wie Auswirkungen von Sicherheitsvorfällen minimiert werden können:

- Es werden Regeln zum Ermitteln von Risiken festgesetzt

- Die Auswirkungen auf das Unternehmen werden definiert

- Es werden die Wahrscheinlichkeitsstufen eines Vorfalls ermittelt

Schritt 4: Dokumentation von Prozessen und Richtlinien

Eine detaillierte Dokumentation sorgt für klare Anweisungen und Referenzen für Mitarbeiter. Sie umfasst Sicherheitsrichtlinien, Handhabung von Passwörtern, Software- und Hardwarekontrollen sowie Verfahren zum Schutz sensibler Daten. Dazu gehören:

- Informationssicherheitsrichtlinien

- Unternehmensrichtlinien und Maßnahmen zu bestimmten Themen (z. B. Umgang mit Software und Hardware)

- Implementierung von Controls und Prozessen

Schritt 5: Interne und externe Audits

Regelmäßige Audits helfen dabei, Schwachstellen frühzeitig zu erkennen, die Einhaltung von Sicherheitsprotokollen zu gewährleisten und auf potenzielle Bedrohungen zu reagieren. Diese Maßnahmen stellen sicher, dass das Unternehmen auf externe Prüfungen vorbereitet ist und dass Mitarbeiter die Sicherheitsmaßnahmen tatsächlich umsetzen. Im Folgenden finden Sie eine Übersicht über die einzelnen Schritte:

- Die Anforderungen zum Erreichen der ISMS-Ziele festlegen

- Die Anzahl der bestehenden Vorfälle ermitteln

- Prüfung der internen Audits und entsprechende Maßnahmen ermitteln

- Ein Verfahren zur Überwachung, Analyse und Bewertung des ISMS etablieren

Fazit und Ausblick

Die ISO 27001-Zertifizierung hilft Organisationen, gesetzliche Anforderungen und Kundenanforderungen nachweislich zu erfüllen, Sicherheitslücken frühzeitig zu erkennen und eine Sicherheitskultur zu fördern. Sie ist damit ein strategisches Werkzeug, um Vertrauen aufzubauen, Risiken zu reduzieren und die Wettbewerbsfähigkeit zu steigern.

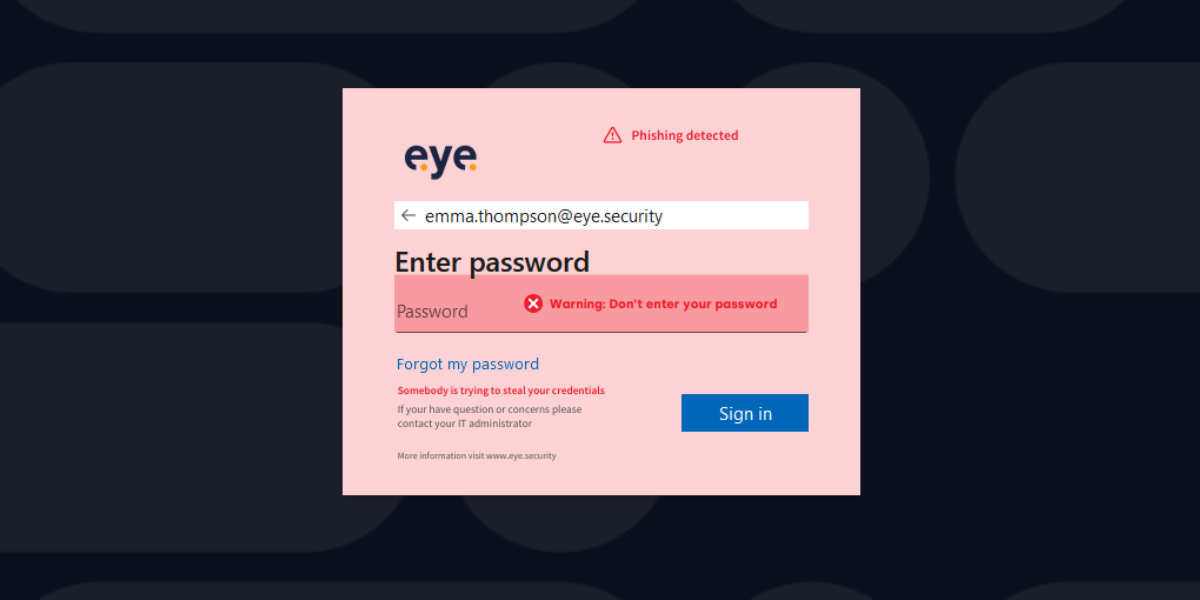

Die ISO 27001 gibt über 90 Sicherheitskontrollen vor, die je nach Bedarf angewendet werden können. Eine Cybersicherheitslösung kann den Weg zum Compliance erleichtern und Unsicherheiten beseitigen. Mit einer Managed Detection & Response (MDR)-Lösung können Unternehmen Risiken in Echtzeit erkennen und darauf reagieren. Das Schwachstellenmanagement sorgt für eine kontinuierliche Analyse im Sinne einer regelmäßigen Risikoerkennung und -minderung. Mit einem Cyber Awareness-Training werden die Mitarbeiter geschult und das Sicherheitsbewusstsein im Unternehmen wird erhöht. Die Erfahrung unserer Kunden zeigt, dass diese Dienstleistung die Cyberrisiken stark reduziert.

Die umfassende Lösung von Eye Security reduziert die Abhängigkeit von fragmentierten Tools und gewährleistet einen einheitlichen Sicherheitsansatz in Sinne des Risikomanagements, der einfach und kostengünstig zu verwalten ist. Setzen Sie sich mit uns in Verbindung, um mehr zu erfahren!