Die Bedrohungen durch Cyberkriminalität in Deutschland sind so hoch wie nie zuvor – so der Bericht zur Lage der IT-Sicherheit in Deutschland des Bundesamts für Sicherheit in der Informationstechnik (BSI). Doch wie sehen diese Cyber-Bedrohungen genau aus? Die fünf größten Angriffe auf die Cybersicherheit von Wirtschaftsunternehmen haben wir in diesem Beitrag zusammengefasst.

Cyber-Angriffe: Eine wachsende Gefahr

Cyber-Angriffe stellen eine immer größere Bedrohung für Unternehmen und Privatpersonen dar. Diese Angriffe können von verschiedenen Quellen ausgehen, darunter Hacker, Cyberkriminelle und sogar Insider-Bedrohungen. Die Formen der Angriffe sind vielfältig und reichen von Phishing und Malware über Ransomware bis hin zu DDoS-Angriffen. Unternehmen müssen sich dieser wachsenden Gefahr bewusst sein und entsprechende Maßnahmen ergreifen, um sich zu schützen. Ein umfassendes Sicherheitskonzept und regelmäßige Schulungen der Mitarbeiter sind dabei unerlässlich, um die Integrität der Unternehmensdaten zu gewährleisten und die Vielzahl an Bedrohungen abzuwehren. Unternehmen müssen ihre Sicherheitsstrategien anpassen, um auf neue, KI-gestützte Angriffe zu reagieren und gleichzeitig KI-basierte Schutzlösungen zu implementieren, um ihr Schutzniveau zu erhöhen.

1. Ransomware und Malware

Das Bundesamt für Sicherheit in der Informationstechnik BSI bezeichnet Ransomware als die größte Bedrohung für Cybersicherheit in Deutschland.

Ein Beispiel für eine solche Bedrohung ist eine Cyber-Attacke auf kritische Infrastrukturen wie Krankenhäuser. So führt das einfache Öffnen eines E-Mail-Anhangs zu einer ernsthaften Cyber-Attacke, die darauf abzielt, die Klinik erpressbar zu machen.

Ransomware ist eine Art von Schadsoftware (Malware), auch Erpressungssoftware genannt. Dabei werden Daten auf einem IT-System verschlüsselt oder der Zugriff blockiert. Für die Entschlüsselung wird ein Lösegeld (eng. ransom) verlangt. Betroffene Unternehmen oder Personen können Dienstleistungen nicht mehr zur Verfügung stellen und ihre Geschäftsprozesse sind stark eingeschränkt, da die gesamte IT zum Erliegen kommt. In manchen Fällen wird auch mit der Veröffentlichung der erbeuteten Daten gedroht, um noch mehr Druck aufzubauen.

In letzter Zeit wurden nicht nur große und zahlungskräftige Unternehmen attackiert, sondern auch zunehmend kleine und mittelständische Betriebe, sowie staatliche Institutionen und Kommunen.

Dabei ist nicht nur die Zahl der Ransomware Attacken gestiegen, sondern auch die Schadenssumme. Laut BKA kam es 2023 zu 800 Anzeigen von Ransomware-Fällen durch Unternehmen und Institutionen. Die Schäden beliefen sich auf 16,1 Mrd. Euro, das entspricht einem Anstieg von 50 % zum Vorjahr.

Neben Ransomware gibt es noch weitere Malware oder Schadprogramme, darunter fallen auch Viren, Würmer, Trojaner und Spionageprogramme. Dazu gehört auch die Internet of Things Malware, die mit dem Internet verbundene Geräte wie Kameras oder Router betrifft. Nach einem pandemiebedingten Abfall der Zahlen stiegen sie ab 2022 wieder. Im Jahr 2022 hat das BSI 15 Millionen Malware-Angriffe in Deutschland verzeichnet.

2. Data Breaches

Für Data Breaches existieren auf Deutsch viele Wörter: Datenmissbrauch, Datenklau oder Datendiebstahl. Data Breaches treten auf, wenn sensible Daten – wie Namen, Adressen, E-Mail-Adressen oder Kreditkartenangaben ohne Autorisierung offengelegt oder gestohlen werden oder auf andere Weise kompromittiert werden. Meist handelt es sich dabei um einen bewussten Angriff auf genau diese vertraulichen Daten. Betroffene Daten werden entweder weitergegeben, veröffentlicht, zerstört oder geändert.

Zu den häufigsten Ursachen für Data Breaches gehören:

- Hacker Angriffe: Cyberkriminelle verschaffen sich durch Attacken Zugriff zu Datenbanken oder Systemen.

- Insider-Bedrohungen: Fehlverhalten eines Mitarbeitenden oder ehemaligen Mitarbeitenden, der Daten stiehlt oder offenlegt.

- Gestohlene Geräte: Diebstahl von Computern, Laptops, Smartphones, Tablets oder Festplatten. Cyberkriminelle nutzen oft Schwachstellen von Smartphones aus, um private Daten zu stehlen. Sowohl die Apps als auch das Smartphone selbst können als Einfallstor für Malware dienen, die gefährlich für die Privatsphäre der Nutzer ist.

In Abgrenzung zu Datendiebstahl steht das Datenleck: Hier geschieht das Offenlegen von vertraulichen Daten nicht durch einen vorsätzlichen Angriff, sondern durch andere Arten der unfreiwilligen Preisgabe wie einer Softwarelücke oder Schwachstellen im IT-Sicherheitssystem des Unternehmens.

KI-basierte Systeme können helfen, solche Bedrohungen frühzeitig zu erkennen und zu verhindern.

Wichtig: Eine Datenschutzverletzung von personenbezogenen Daten ist in Deutschland innerhalb von 72 Stunden meldepflichtig, zuständig sind hier die jeweiligen Datenschutzbehörden. Wird ein Datenschutzverstoß nicht gemeldet, sind hohe Bußgelder fällig. Gemäß Art. 83 Nr. 4 DSGVO bis zu 20 Millionen Euro oder bis zu 4 Prozent des weltweiten Vorjahresumsatzes.

3. Social Engineering & Phishing

Beim Social Engineering ist die Cyber-Bedrohung nicht das Computersystem, sondern der Mensch. Cyberkriminelle nutzen menschliche Eigenschaften wie Vertrauen, Hilfsbereitschaft oder auch Respekt oder Angst vor Autoritäten, um die Opfer dazu zu manipulieren, Daten preiszugeben, oder Sicherheitsfunktionen auszuschalten. Ein prominentes Beispiel für Social Engineering ist der Anruf eines angeblichen IT-Mitarbeiters bei einem anderen Mitarbeiter, um Passwörter oder andere Daten zu erschleichen.

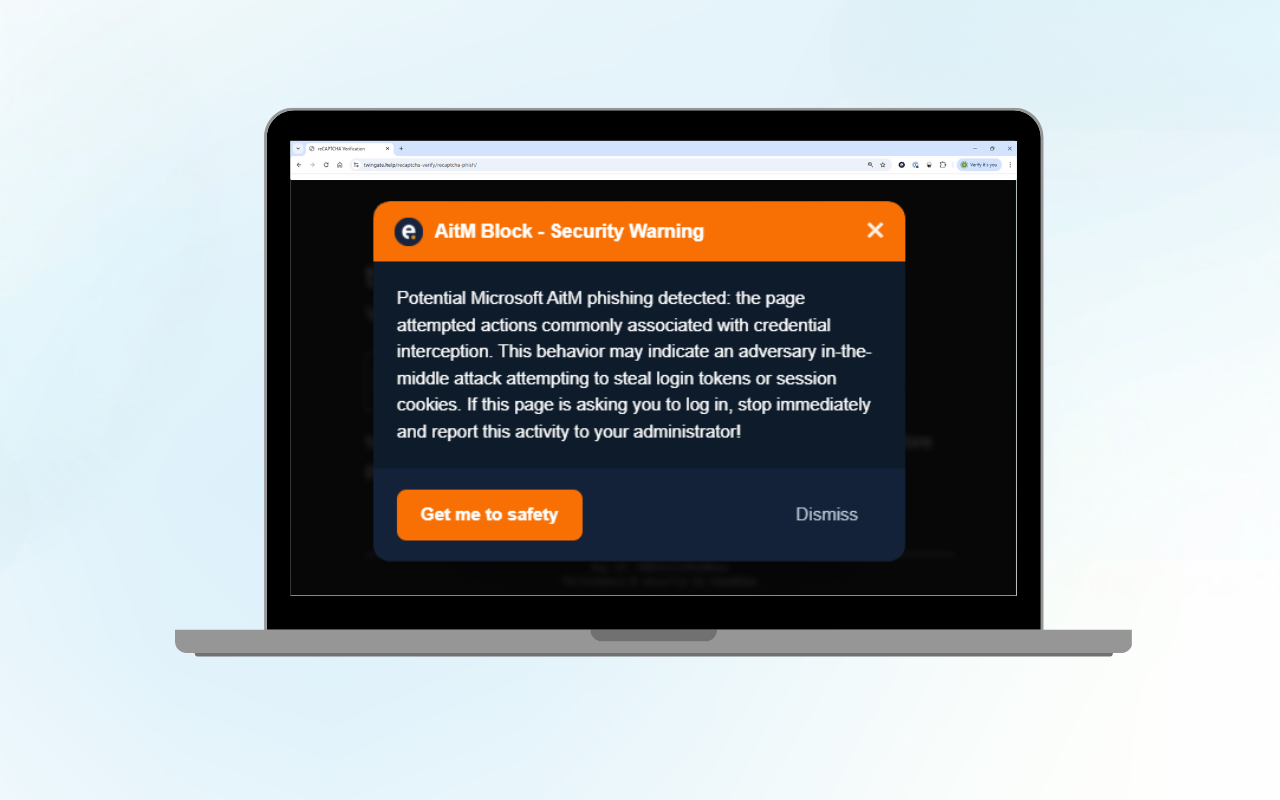

Phishing, oder einfach formuliert: das Fischen nach Passwörtern, ist ebenfalls eine Art von Social Engineering. Phishing nutzt betrügerische E-Mails, Webseiten, Telefonanrufe oder Textnachrichten, um Opfer zur Preisgabe von Daten zu manipulieren. Diese Phishing-Angriffe sind eine der größten Bedrohungen für Unternehmen, da sie oft Teil umfassenderer Cybervorfälle sind. Cyberkriminelle verwenden verschiedene Methoden, um vertrauliche Informationen zu erlangen, indem sie Emotionen wie Angst oder Dringlichkeit ausnutzen.

Das passiert sowohl im professionellen Umfeld, als auch privat. So gut wie jeder wurde schon einmal mit Phishing konfrontiert, etwa mit der Aufforderung eine Rechnung zu zahlen, Login- oder Kreditkartendaten einzugeben, oder einen Anhang mit versteckter Malware zu öffnen. Im beruflichen Kontext tarnt sich der Angreifer häufig als Vorgesetzter mit der Bitte um Logindaten.

Laut einer Bitkom Studie von 2022 entstehe der deutschen Wirtschaft jährlich etwa 203 Milliarden Euro Schaden durch Phishing. Noch im Jahr 2019 lag der Schaden bei "nur" 103 Milliarden Euro.

4. Mangelndes Sicherheitsbewusstsein und schwache Passwörter

Der Mensch wird häufig als schwächstes Glied in der Kette der Cybersicherheit betrachtet. Bereits in den schon gelisteten Bedrohungen wurde das immer wieder deutlich: Datendiebstahl passiert unter anderem durch Fehlverhalten eines Mitarbeitenden und auch Phishing und Social Engineering zielen auf die Schwäche von Menschen ab. Neben der mangelnden Resilienz gegenüber Cyberbedrohung sind oft fehlende Weiterbildung und ein sorgloser Umgang mit Risiken seitens Mitarbeitenden ein großes Sicherheitsrisiko für Unternehmen. Dabei spielen auch schwache Passwörter eine große Rolle.

Zu einfache, zu kurze Zeichenketten, das eigene Geburtsdatum oder die Klassiker “12345” oder “Passwort” – Passwörter werden zudem über Jahre und verschiedene Accounts hinweg genutzt oder im Büro als Notizzettel am Arbeitsplatz befestigt. All diese Vorfälle sind wahre Sicherheitsrisiken und einer der Gründe, warum Mitarbeitenden bei der Passwortwahl nicht grenzenlos freie Hand gelassen werden sollte.

Hacker nutzen verschiedene Möglichkeiten, um Passwortdaten zu knacken. Vom klassischen Erraten, über Brute-Force-Angriffe, bis hin zum Spraying. Bei Brute-Force-Angriffen werden mit technischen Tools Unmengen an Passwortkombinationen ausprobiert, während beim Spraying bereits kompromittierte Passwörter auf so viele Konten wie möglich ausprobiert werden. Passwortattacken sind demnach erfolgreicher, wenn einfache Passwörter häufig wiederverwendet werden.

Abgesehen vom eigenen Schutz durch Passwortstrategien und starke Passwörter ist angemessener Passwortschutz eine Verpflichtung, geregelt durch Artikel 32 DSGVO. Passwortschutz und sichere Verarbeitung personenbezogener Daten sind technische Maßnahmen, die von jedem Unternehmen gewährleistet werden müssen. Auch hier drohen die empfindlichen DSGVO-Bußgelder, wenn Daten aufgrund eines vermeidbaren Passwortvergehens geleakt werden.

5. DDoS-Attacken

DDoS-Attacken sind vor allem für jene Unternehmen eine Bedrohung, die über einen Online-Shop verfügen oder Online-Services anbieten. Bei einer DDoS-Attacke werden Netzwerkressourcen wie Webserver absichtlich überlastet. Webserver können nur eine bestimmte Anzahl an Anfragen gleichzeitig verarbeiten. Wenn zusätzlich die Bandbreite der Server-Internetverbindungen beschränkt wird, können Anfragen von Nutzern nur langsam oder gar nicht beantwortet werden. Für gewöhnlich ist genau dies das Ziel: Den Betrieb zu stören oder zum Erliegen zu bringen. Manchmal werden dann auch Zahlungen verlangt, um die Attacke einzustellen.

Es gibt eine Reihe von Gründen, warum Hacker DDoS-Attacken durchführen: Neben der schon genannten Erpressung werden Hacker manchmal auch von Wettbewerbern beauftragt, um die Konkurrenz auszuschalten. Es gibt politisch motivierte DDoS-Attacken gegen Unternehmen oder Organisationen, die sich bis zu Cyber-Kriegsführung gegen feindliche Staaten ausweiten können. Nicht zuletzt finden DDoS-Attacken auch aus Schadenfreude und zur Unterhaltung von Cyberkriminellen statt – das trifft häufig kleinere Webseiten.

In den letzten Jahren ist die Zahl der DDoS-Attacken gesunken. Das liegt vor allem daran, dass viele Unternehmen eine bessere Strategie zur Vermeidung und besseren DDoS-Abwehrservices implementiert haben. Auch die Polizei hatte in der jüngeren Vergangenheit mehr Erfolg dabei, Cyberkriminelle zu ermitteln und zu verhaften. Trotzdem sollte jedes Unternehmen und jede Organisation über eine Strategie zur Abwehr von DDoS-Attacken verfügen.

KI-basierte Systeme können dabei helfen, DDoS-Attacken frühzeitig zu erkennen und abzuwehren, indem sie ungewöhnliche Muster im Datenverkehr identifizieren und automatisch Gegenmaßnahmen einleiten.

Andere Bedrohungen: Angriffe auf Webanwendungen und Lieferkette

Diese Art von Angriffen kann schwerwiegende Konsequenzen haben, wie den Diebstahl sensibler Daten oder die Beeinträchtigung der Integrität von Webanwendungen.

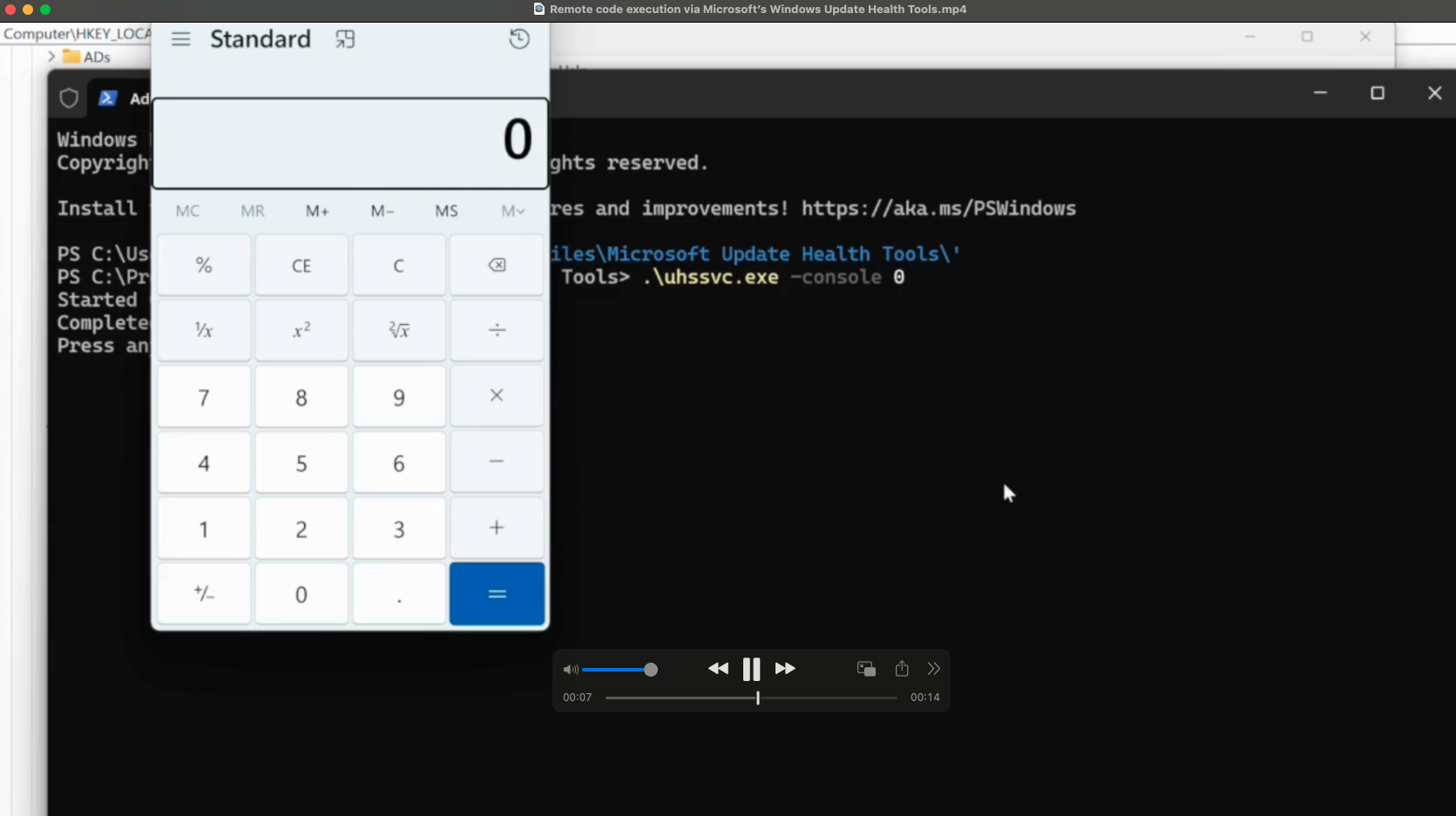

Ein besonders gefährlicher Angriffstyp ist die SQL-Injection. Hierbei nutzen Angreifer Schwachstellen in der Webanwendung aus, um auf sensible Daten zuzugreifen. Ein weiteres Beispiel ist Cross-Site-Scripting (XSS), bei dem schädliche Skripte auf der Seite des Opfers ausgeführt werden. Auch Cross-Site-Request-Forgery (CSRF) gehört zu den häufigen Angriffen, bei denen unbefugte Aktionen auf der Seite des Opfers ausgeführt werden.

Angriffe auf die Lieferkette sind ebenfalls eine ernstzunehmende Bedrohung. Hierbei manipulieren Angreifer Lieferanten oder Zulieferer, um Schwachstellen auszunutzen und auf sensible Daten zuzugreifen oder unbefugte Aktionen auszuführen. Ein bekanntes Beispiel ist der Angriff auf SolarWinds, bei dem Angreifer über die Lieferkette in zahlreiche Unternehmensnetzwerke eindrangen.

Um sich vor diesen Bedrohungen zu schützen, sollten Unternehmen regelmäßig ihre Webanwendungen und Lieferketten auf Schwachstellen überprüfen. Es ist entscheidend, dass alle Sicherheitsmaßnahmen stets auf dem neuesten Stand sind und dass regelmäßige Sicherheitsüberprüfungen durchgeführt werden. Nur so kann die Integrität der Systeme und Daten gewährleistet werden.

Schutz vor Cyberbedrohungen

Der Schutz vor Cyberbedrohungen ist für Unternehmen und Privatpersonen von zentraler Bedeutung. Es gibt eine Vielzahl von Maßnahmen, die ergriffen werden können, um sich zu schützen. Dazu gehören die Verwendung von Antiviren-Software, Firewalls und Intrusion Detection-Systemen. Ebenso wichtig ist es, dass Mitarbeiter und Privatpersonen sich über die verschiedenen Arten von Cyberbedrohungen informieren und entsprechende Handlungsempfehlungen befolgen. Die Integrität der Daten und Systeme muss stets gewährleistet sein, um die Sicherheit zu maximieren. Regelmäßige Schulungen und Sensibilisierungsmaßnahmen tragen dazu bei, das Bewusstsein für Sicherheitsrisiken zu schärfen und die Resilienz gegenüber Cyberangriffen zu erhöhen.