In diesem Artikel finden Sie einen Überblick über einfache Strategien zur Verbesserung der Cybersicherheit in Ihrem Unternehmen. Auf dieser Grundlage können Sie eine robuste Cybersicherheitsstrategie entwickeln, die Ihren spezifischen Bedürfnissen entspricht und die Herausforderungen löst, die durch Cyberbedrohungen entstehen.

Zusätzlich kann die Einbindung von Cybersecurity-Experten die Wirksamkeit der Strategie erhöhen. Somit werden Geschäftsabläufe, Kundendaten und Reputation noch effektiver geschützt.

Lassen Sie uns zunächst einen Blick auf die aktuelle Sicherheitslage werfen.

Einführung: Cybersicherheit in KMU

Meist lesen oder hören wir von großen Unternehmen, die von einem Cyber-Angriff betroffen sind. Jedoch ist das Cyber-Risiko für kleine und mittlere Unternehmen (KMU) deutlich höher als für große Unternehmen. KMU verfügen nicht über IT-Sicherheitsteams und die Ressourcen für IT-Sicherheitslösungen sind knapp.

In Deutschland existieren etwa 3,1 Millionen Unternehmen, die als KMU einzustufen sind, d.h. 99,3 % aller Unternehmen. Diese beschäftigen 56 % der ArbeitnehmerInnen in Deutschland und generieren 43 % der Bruttowertschöpfung der deutschen Wirtschaft. Gleichzeitig sind diese Unternehmen aufgrund ihrer spezifischen Strukturen und Kapazitäten nicht in der Lage, mit den neuen Bedrohungen umzugehen und die neuesten Technologien zu implementieren. Besonders der Mittelstand ist hier gefährdet, da viele dieser Unternehmen aufgrund von Ressourcenmangel und unzureichendem Fachwissen anfälliger für Cyberbedrohungen sind.

Abbildung 1. Unternehmen in Deutschland nach Größe

Unsere Untersuchungen haben ergeben, dass die Wahrscheinlichkeit, gehackt zu werden, 1 zu 5 beträgt. Mehr dazu erfahren Sie in diesem Artikel: „Eye Security warnt vor Hacks: das Risiko wird auf 1 zu 5 geschätzt“.

Die aktuelle Lage: Cyberangriffe auf KMUs

Cyberangriffe auf kleine und mittlere Unternehmen (KMU) sind ein wachsendes Problem. Laut einer Studie des Bundesamtes für Sicherheit in der Informationstechnik (BSI) waren im Jahr 2022 über 60 % der Cyberangriffe in Deutschland auf KMUs gerichtet. Diese Angriffe können zu erheblichen Schäden führen, wie z.B. dem Verlust von Kundendaten, finanziellen Einbußen und einer Schwächung der Unternehmensreputation. Angesichts dieser alarmierenden Zahlen ist es unerlässlich, dass KMUs ihre Cybersicherheitsmaßnahmen verstärken, um sich vor den vielfältigen Bedrohungen zu schützen.

Cyber Risiken für Unternehmen

Cyber-Risiken sind ein ernstes Problem für Unternehmen aller Größen. Laut einer Studie des Hiscox Cyber Readiness Report sind 71 % der Unternehmen in Deutschland von Cyberangriffen betroffen. Die durchschnittlichen Kosten einer Datenschutzverletzung für ein Unternehmen in Deutschland betragen 2,98 Millionen Euro. Diese hohen Kosten verdeutlichen, wie wichtig es ist, dass Unternehmen ihre Cyber-Sicherheit ernst nehmen und entsprechende Maßnahmen ergreifen, um ihre Daten und Systeme zu schützen. Eine robuste Cybersicherheitsstrategie kann helfen, die Risiken zu minimieren und die finanziellen Auswirkungen eines Angriffs zu begrenzen.

IT-Sicherheit als Grundlage

IT-Sicherheit ist die Grundlage für die Sicherheit von Unternehmen. Eine gute IT-Sicherheit kann helfen, Cyberangriffe abzuwehren und die Daten und Systeme eines Unternehmens zu schützen. Es ist daher wichtig, dass Unternehmen in ihre IT-Sicherheit investieren und regelmäßig ihre Sicherheitsmaßnahmen überprüfen und aktualisieren. Durch die Implementierung von Sicherheitslösungen wie Firewalls, Virenschutzprogrammen und regelmäßigen Software-Updates können Unternehmen ihre IT-Infrastruktur gegen potenzielle Bedrohungen absichern und so das Risiko von Cyberangriffen erheblich reduzieren.

Die Schritte zur Entwicklung einer Cybersicherheitsstrategie im Unternehmen

Es gibt einige einfache Schritte, mit denen Sie Ihre Cyber-Resilienz noch heute verbessern und sich auf zukünftige Herausforderungen vorbereiten. Ein wichtiger Schritt ist die Identifikation und Schließung von Sicherheitslücken, um Ihr Unternehmen vor potenziellen Bedrohungen zu schützen.

Eine Risikobewertung durchführen

In diesem Schritt identifizieren Sie Schwachstellen und potenzielle Bedrohungen. So können Sie die Risiken auf der Grundlage von Auswirkungen und Wahrscheinlichkeit priorisieren.

Dazu gehört die Erfassung aller Komponenten wie IT-Systeme, Anwendungen und Daten, einschließlich Computer, Tablets, lokale und Remote-Server, Smartphones sowie Peripheriegeräte wie Drucker, Scanner und Router. So erhalten Sie einen Überblick darüber, was geschützt werden muss.

Anschließend folgt die Auflistung der verwendeten Software und deren Versionen. Stellen Sie sicher, dass Sie über gültige Lizenzen verfügen und die Registrierungscodes dokumentiert sind.

Auch eine Auflistung der Daten und der Datenverarbeitung sollte berücksichtigt werden, sowie eine Auflistung aller Zugriffsrechte (Access Management) und der IT-Verbindungen mit außerbetrieblichen Entitäten.

Unser kostenloses Tool zur Risikobewertung hilft Ihnen, die ersten Herausforderungen zu meistern und sich einen Überblick über die erforderlichen Maßnahmen zu verschaffen.

Verantwortlichkeit und Sicherheitsziele definieren

Hier legen Sie klare Ziele fest, die mit den Unternehmenszielen übereinstimmen. Dazu muss festgelegt werden, welche Stelle für den Betrieb der IT-Systeme und welche Stelle für die Informationssicherheit zuständig ist.

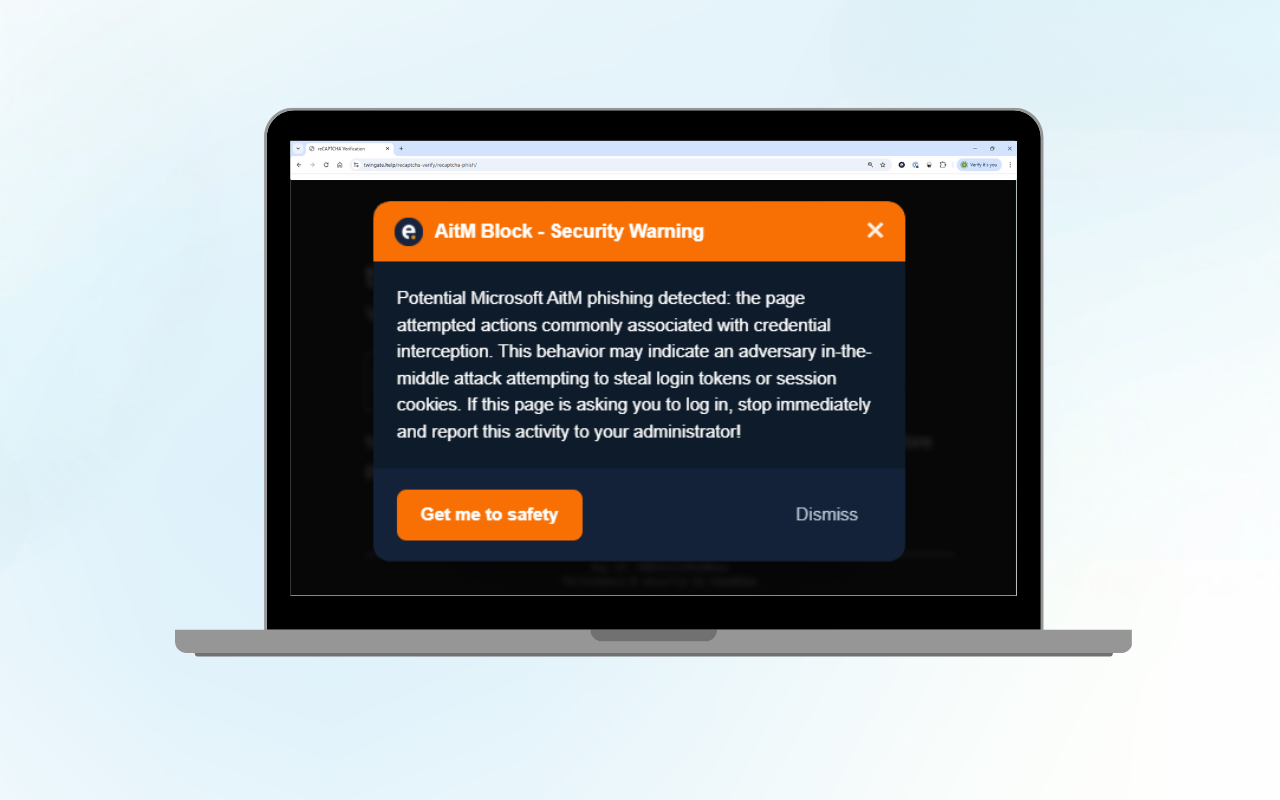

Endpunkt-Sicherheit implementieren

Um den Schutz der Endgeräte zu gewährleisten, können Sie auf eine breite Palette von Softwarelösungen zurückgreifen, darunter Virenschutz, Firewalls und ähnliche Produkte.

Virenschutzprogramme sind in der Lage, die gängigsten Varianten von Schadsoftware abzuwehren und einen Ransomware-Angriff zu verhindern. Wenn ein Virenschutzprogramm auf allen Systemen installiert und regelmäßig aktualisiert wird, sind Sie vor bekannten Bedrohungen geschützt. Hier finden Sie eine Ressource über die Maßnahmen zur Detektion von Ransomware-Angriffen.

Zusatzfunktionalitäten wie eine Firewall, Anti-Phishing-Tools, ein VPN usw. können auch in Frage kommen. Die lokale Firewall sollte aktiviert werden, um einzelne Angreifer rechtzeitig zu stoppen. Eine zentrale Firewall ist aber unerlässlich, um die Verbindung zwischen psychischen Systemen und dem Internet zu schützen.

Dazu sollten Sie Makros deaktivieren. Makros sind automatisierte Skripte, die in Anwendungen wie Microsoft Office verwendet werden. Sie können jedoch auch von Angreifern genutzt werden, um schädlichen Code auszuführen.

Jedoch sind Virenschutzprogramme häufig nicht ausreichend. Mehr dazu erfahren Sie in unserem Artikel „Antivirus allein schützt Ihr Unternehmen nicht—hier ist der Grund“.

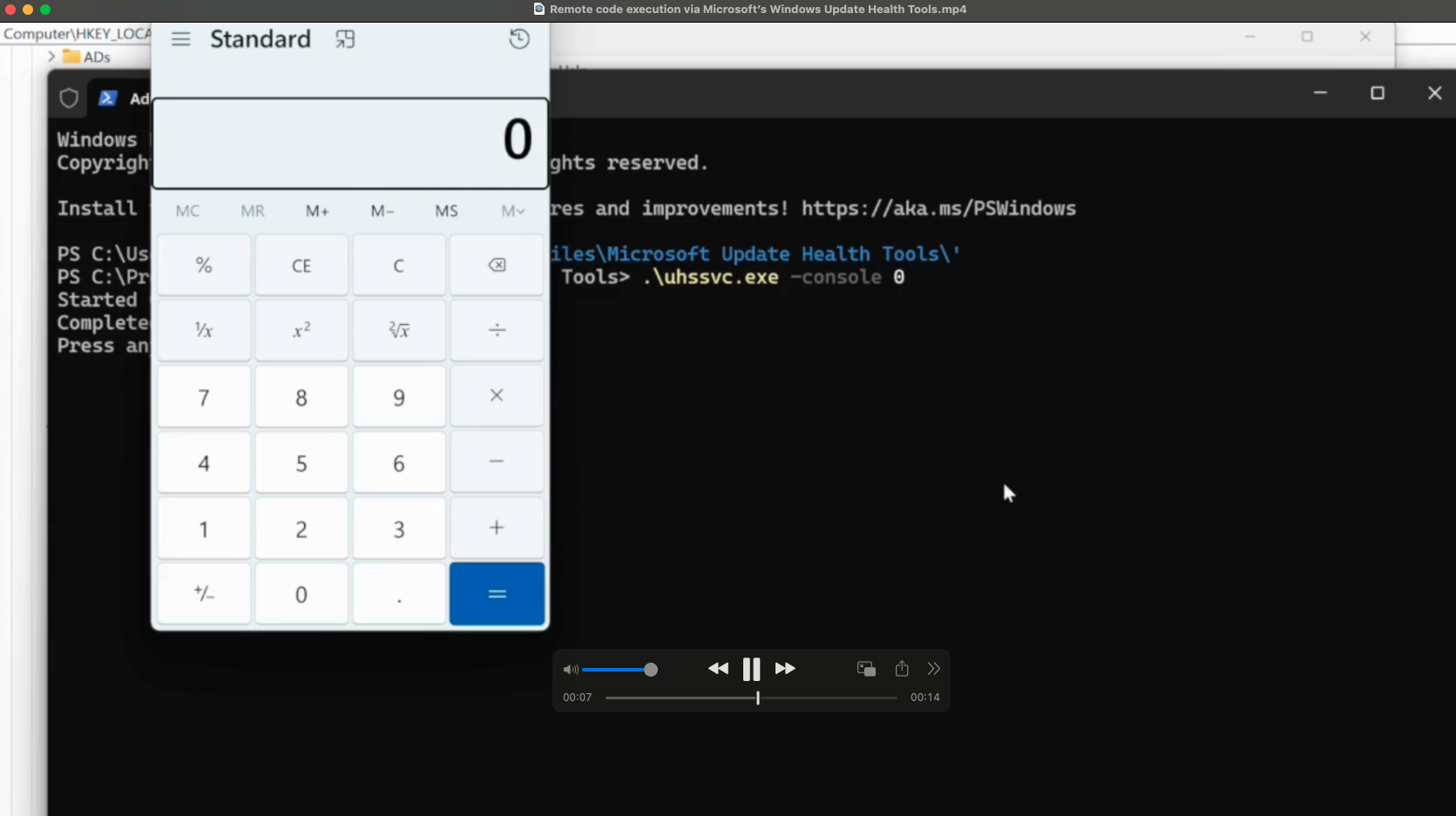

Regelmäßige Updates und Patch-Management

Halten Sie Software, Anwendungen, Betriebssysteme und Sicherheitslösungen auf dem neuesten Stand, um sich vor Schwachstellen zu schützen. Dazu gehört eine Patch-Management-Strategie, die Ihnen dabei hilft, rechtzeitige Aktualisierungen durchzuführen.

Zu spät installierte oder fehlende Updates gehören zu den häufigsten Gründen für erfolgreiche Cyberangriffe auf Unternehmen. Daher ist es zu empfehlen, aktuelle Software-Lösungen zu verwenden und alle Systeme auf dem neuesten Stand zu halten.

Führen Sie automatische Updates für alle Systeme, die mit dem Internet verbunden sind, durch. Berücksichtigen Sie außerplanmäßige Updates, die durchgeführt werden, wenn eine Lücke in der Cyber-Abwehr festgestellt wird.

Mitarbeiter schulen und sensibilisieren

Regelmäßige Cyber-Awareness-Schulungen helfen, ein Bewusstsein für potenzielle Risiken zu schaffen.

Eine häufige Herausforderung für Unternehmen sind unsichere Mitarbeiter-Passwörter. Viele Angreifer nutzen einfache oder wiederverwendete Passwörter, die leicht zu knacken sind, sei es durch Brute-Force-Methoden oder Social Engineering. Um sich zu schützen, sollten Mitarbeiter komplexe Passwörter wählen und die Multi-Faktor-Authentifizierung (MFA) aktivieren, am liebsten mit einem physischen Token wie eine Chipkarte, USB/FIDO2-Token, Personalausweis usw.

Eine Implementierung von Single-Sign-On (SSO) erleichtert den Zugriff auf mehrere Unternehmensdienste, indem Mitarbeiter sich nur einmal anmelden müssen. In Zukunft könnten Passkeys die Nutzung von Passwörtern überflüssig machen, indem sie sichere, kryptografische Verfahren zur Identifikation verwenden. Dies erhöht die Sicherheit und vereinfacht den Anmeldeprozess.

Zudem sollten Mitarbeiter kritisch mit E-Mails umgehen: Ist der Absender bekannt? Erwarten Sie Informationen von dieser Person? Wenn Sie sich unsicher sind, ist es ratsam, die Echtheit der Nachricht über einen anderen Kommunikationskanal zu überprüfen. Eine Trennung von beruflichen und privaten E-Mail-Konten ist ebenfalls wichtig, um das Risiko von Cyberangriffen zu minimieren.

Strategien zum Datenschutz und zur Datensicherung entwickeln

Eine regelmäßige Datensicherung hilft dabei, den Betrieb nach einem Cyber-Angriff schnell wieder aufzunehmen. Zu diesem Zweck können Sie die Daten identifizieren, die unbedingt gesichert werden sollen und Priorisierungsstufen einführen. Hier könnte auch eine Datenverschlüsselung in Frage kommen.

Abschließend sollten Sie festlegen, wie häufig die Backups durchgeführt werden sollen und welches Speichermedium dafür geeignet ist (die Cloud oder ein physischer Datenträger). Führen Sie regelmäßige Sicherungsprotokolle zur Gewährleistung der Datenwiederherstellung.

Zusätzlich sollten Sie sicherstellen, dass die Cybersicherheitsstrategie mit den einschlägigen Vorschriften übereinstimmt. Wenn Sie Fragen zu NIS2 haben, können Sie unseren umfassenden Leitfaden für die Umsetzung von NIS2 in Deutschland kostenlos herunterladen.

Plan zur Reaktion auf Vorfälle entwickeln

Skizzieren Sie die Komponenten eines Plans für den Umgang mit Sicherheitsvorfällen. Das Bundesamt für Sicherheit in der Informationstechnik (BSI) empfiehlt, dass Sie regelmäßig Übungen abhalten, neue Szenarien durchspielen und Krisenreaktionsmechanismen aufsetzen. KMU sollten noch Dienstleister identifizieren, die auf die Bewältigung von IT-Sicherheitsvorfällen spezialisiert sind, um auf die vielfältigen Bedrohungen eines Cyberangriffs vorbereitet zu sein. KMU sollten noch Dienstleister identifizieren, die auf die Bewältigung von IT-Sicherheitsvorfällen spezialisiert sind.

Es sollte ein Logbuch geführt werden, um alle Aktionen und Ereignisse festzuhalten. Ein Konzept für die interne und externe Kommunikation ist ebenfalls nötig.

Unternehmen, die personenbezogene Daten verarbeiten, müssen im Falle eines Vorfalls die Datenschutzbehörden und betroffenen Kunden informieren und rechtliche Schritte einleiten, etwa durch eine Anzeige bei den Zentralen Ansprechstellen Cybercrime (ZAC) der zuständigen Polizeien.

Kontinuierliche Überwachung und Bedrohungsanalyse

Stellen Sie sicher, dass Systeme und Netzwerke überwacht werden, damit Bedrohungen in Echtzeit erkannt werden können. Verwenden Sie die Bedrohungsdaten, um auf dem Laufenden zu bleiben und über neue Gefahren informiert zu werden. So können Sie Ihre Cybersicherheitsstrategie regelmäßig auf die neuesten Bedrohungen überprüfen.

Fazit und Ausblick

Angesichts begrenzter Ressourcen und mangelnder Fachkenntnisse besteht für viele KMU häufiger die Gefahr, Opfer von Cyberangriffen zu werden.

Phishing-Angriffe, Passwortverlust und Ransomware sind die häufigsten Cyber-Bedrohungen für KMUs. Diese Bedrohungen können erhebliche Schäden verursachen, von finanziellen Verlusten bis hin zu einem Vertrauensverlust bei Kunden. Es ist daher wichtig, dass Unternehmen ihre Mitarbeiter über diese Bedrohungen aufklären und entsprechende Maßnahmen ergreifen, um ihre Daten und Systeme zu schützen. Regelmäßige Schulungen und Sensibilisierungsmaßnahmen können dazu beitragen, das Bewusstsein für Cyber-Risiken zu schärfen und die Sicherheitskultur im Unternehmen zu stärken.

Wir von Eye Security haben uns auf maßgeschneiderte Endpunkt-Lösungen für KMU spezialisiert. Unsere Cybersicherheitsstrategie beginnt mit einer sorgfältigen Risikobewertung, um individuelle Schwachstellen zu ermitteln. Daraufhin bringen wir eine zuverlässige Endpunkt-Sicherheitslösung ein, die sicherstellt, dass Ihre Geräte gegen sich entwickelnde Bedrohungen geschützt sind.

Aber bei der Cybersicherheit geht es nicht nur um Technologie, sondern auch um Menschen. Deshalb bieten wir Cyber-Awareness-Lösungen an, die Ihre Mitarbeiter in die Lage versetzen, Cyber-Bedrohungen zu erkennen und effektiv auf sie zu reagieren. Darüber hinaus können Sie sich mit unserer Unterstützung bei der Planung von Notfallmaßnahmen und der Einhaltung von Vorschriften sicher durch die Komplexität der Datenschutzvorschriften bewegen.

Beginnen Sie mit einem kostenlosen Cybersecurity-Check. So können Sie die bestehenden Risiken in Ihrem Unternehmen noch jetzt bewerten und Maßnahmen ergreifen.