Blogs.

In unseren Blogs finden Sie die neuesten Informationen zur Cybersicherheit.

KI als Angriffswerkzeug und die Auswirkungen von Dual-Use-KI auf die Cybersicherheit

Mit der Zunahme neuer, verfügbarer Technologien verändert sich auch die...

Die ISO 27001-Zertifizierung: So erfüllt Ihr Unternehmen die Anforderungen

ISO 27001steht für ISO/IEC 27001 und ist ein international anerkannter...

Cybersecurity-Leitfaden 2025: IT-Experten sprechen über Trends und Strategien

Die digitale Welt entwickelt sich rasant weiter. Genauso entwickeln sich auch...

Cybersicherheit und KI im Unternehmen: Risiken und Empfehlungen

Der Einsatz von künstlicher Intelligenz (KI), insbesondere des maschinellen...

EDR vs. NDR: Warum Endpunktsicherheit für einen besseren Schutz vor Cyberangriffen entscheidend ist

Die Auswahl der richtigen Cybersicherheits-Werkzeuge kann bei der großen Anzahl...

Business E-Mail Compromise (BEC): 15 Schritte, um das Risiko zu minimieren

Die Kompromittierung von Geschäfts-E-Mails (Business Email Compromise, BEC) ist...

8base Ransomware-Angriff liefert überraschende Erkenntnisse

Aus fast jedem Einsatz des Eye Security Incident Response-Teams lernen wir...

Die fünf größten Cyber-Bedrohungen für Unternehmen

Die Bedrohungen durch Cyberkriminalität in Deutschland sind so hoch wie nie...

Cybersicherheit im Unternehmen: Wie sich KMU noch heute schützen können

In diesem Artikel finden Sie einen Überblick über einfache Strategien zur...

24/7-Schutz mit Cyber-Versicherung: Ein neues Paradigma

Cyber-Angriffe: Deutsche Unternehmen sind die beliebtesten Ziele in Europa Im...

Gemeinsam das Cyberrisiko für Ihre Kunden beseitigen

Partnerschaftliches Geschäftsmodell In der relativ kurzen Zeit unseres...

Produkt Update: Vulnerability & Threat Hunting

In diesem Blog interviewen wir Robbin Begeer, Produktmanager bei Eye Security,...

Produkt-Update: Demo Portal

In diesem Blog... Wir sprechen mit Anne Postma, unserer Produkt Managerin, über...

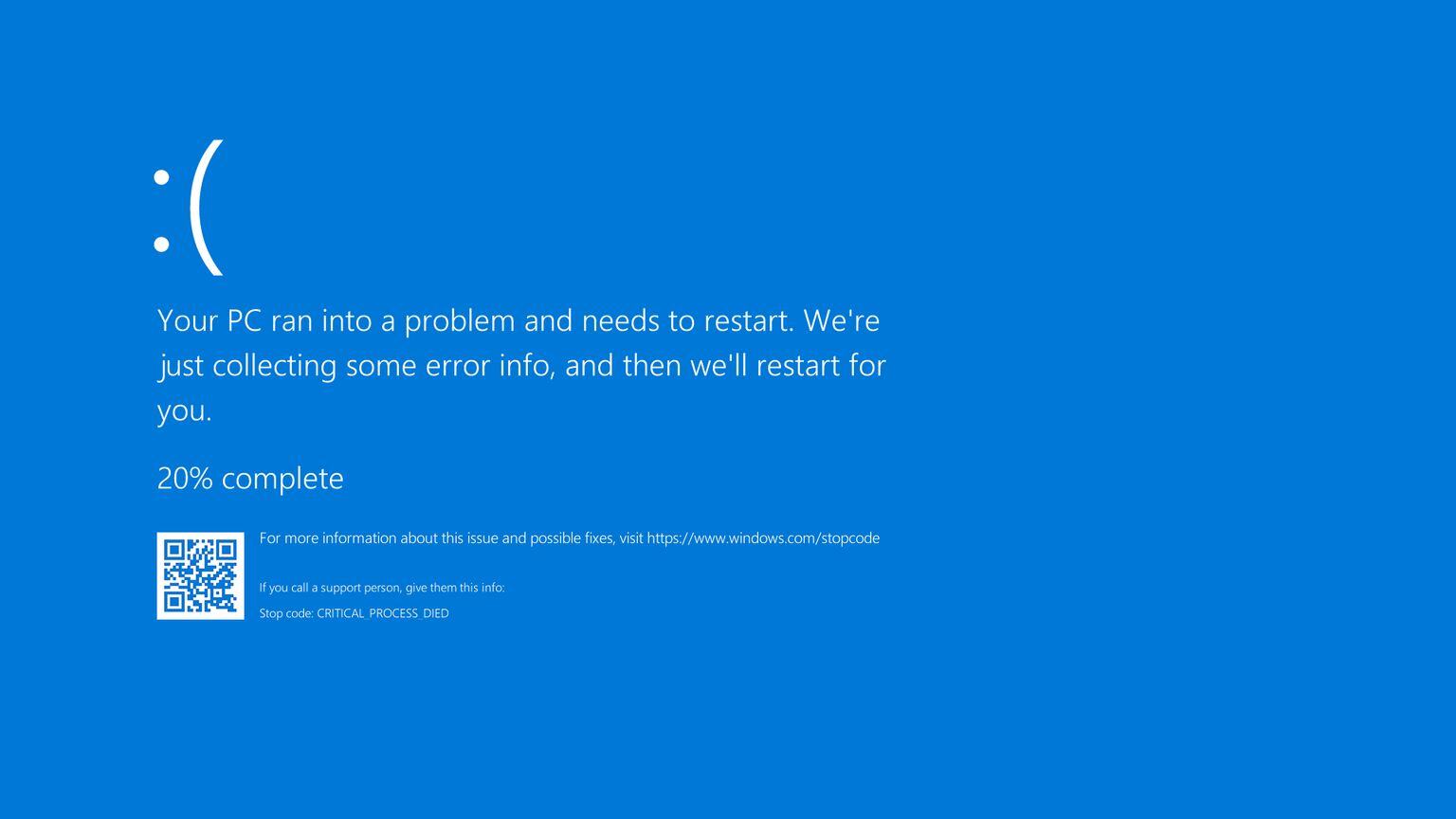

Updates zum CrowdStrike Falcon und Microsoft Blue Screen Problem

Last updated: 30. Juli um 00:00 CEST In diesem Blog stellen wir...

NIS2: Wie das neue EU-Cybergesetz Ihr Unternehmen schützt

Cyberangriffe sind mittlerweile ein lukratives Geschäft - und sie...

NIS2-Richtlinie: Detaillierter Blick auf Artikel 21 und 23

Während viele EU-Länder immer noch dabei sind, die Details zur Umsetzung der...

NIS2 und die 3 wichtigsten Cyber-Gesetze der EU: Wesentliche Definitionen

Die Einhaltung von Cyber-Sicherheitsvorschriften kann überwältigend wirken. Bei...

Ein Ransomware-Fall, der gelöst wurde

...

Cyber Logistik 2025: Hallo, neues Wachstum! Hallo, neue Risiken...

Nachhaltigkeit. Wachstum. Digitalisierung. Schlagworte, die in der...

Microsoft Teams Phishing: die neue Bedrohung und wie man sie stoppt

Mitte September erhielt unser Security Operations Centre (SOC) eine hohe Anzahl...

Risk Intelligence: Effektive Abwehr von Cyberbedrohungen für maximale Sicherheit

Führungskräfte treffen ständig Entscheidungen über Investitionen, die Risiken...

Die stille Krise: IT-Burn-out aufgrund zunehmender Cyberkriminalität

Die Fehlzeiten von IT-Managern und -Mitarbeitern steigen ebenso wie die...

Sicherheitswarnung: Kritische Sicherheitslücke in GeoServer

Eine kritische Sicherheitslücke in GeoServer ist erneut relevant geworden, da...

NIS2 in der EU: Wie wird die NIS2-Richtlinie in der Europäischen Union umgesetzt?

Die NIS2-Richtlinie ist die neueste Verordnung der Europäischen Union zur...

Versicherungsanbieter setzen hohe Maßstäbe beim Thema Cybersicherheit

Stakeholdern auf dem Versicherungsmarkt ist nun bewusst, dass Cyberrisiken...

EU arbeitet an neuer Sicherheitsrichtlinie

Auswirkungen der neuen Cybersicherheitsrichtlinie NIS2 für...

Versicherungen sind der Schlüssel für einen umfassenden Schutz vor digitalen Risiken.

Um die Auswirkungen eines Cybervorfalls zu minimieren, müssen präventive...

Eye Security warnt vor Hacks: das Risiko wird auf 1 zu 5 geschätzt

In den vergangenen Jahren haben wir eine zunehmende Anzahl von Cyberangriffen...

6 gute Cybersecurity-Vorsätze für 2023 – und wie man sie einhält

Das neue Jahr ist auch für Unternehmen eine gute Gelegenheit um schlechte...

Antivirus allein schützt Ihr Unternehmen nicht - hier ist der Grund

Many antivirus software providers claim that their product will protect you...

Sind neue Mitarbeiter das schwächste Glied in Ihrem Unternehmen?

Wir kennen das alle: Wenn man eine neue Stelle antritt, kommt eine Menge auf...

Log4j Kritische Aktualisierungen von Eye CERT

Einleitung Angreifer nutzen aktiv eine Schwachstelle in der...

5 Tipps, um Ihr Unternehmen kostenlos zu sichern

Egal wie groß oder klein Ihr Unternehmen ist, jeder hat Kronjuwelen:...

Wie hilft das maschinelle Lernen bei der Cybersicherheit?

Das maschinelle Lernen leistet einen wichtigen Beitrag zur Cybersicherheit,...

Was ist Social Engineering?

Social Engineering bedeutet, Menschen dazu zu verleiten, sensible Informationen...

Was ist ein Zero Day und wie kann ich mein Unternehmen davon schützen?

Eine Zero-Day-Lücke ist eine nicht behobene Schwachstelle in einer Software,...

So können Sie sich vor Ransomware in der Lieferkette schützen

Noch immer unter Schock stehend, suggerieren die Medien, dass man gegen...

Wer ist bei einem Cyberangriff für den Schaden verantwortlich?

Im Jahr 2021 traf das niederländische Zentralgericht eine bemerkenswerte...

Das sollten Sie von Ihrem IT-Lieferanten im Bereich Sicherheit wissen

Bei den KMU herrscht immer noch der Eindruck, dass sie für Cyber-Kriminelle...

Einbruch in ABUS Secvest-Alarmanlagen mit Internetanschluss (CVE-2020-28973)

ABUS Secvest ist ein drahtloses Alarmsystem, das an Verbraucher und kleine...

Wenn der Datendoktor Sie krank macht (aber wir entschlüsseln seine Ransomware)

Was geschah? Vor kurzem wurden wir von Aon Nederland Cyber Solutions...

Undokumentiertes Benutzerkonto in Zyxel-Produkten (CVE-2020-29583)

TL;DR: Wenn Sie eine Zyxel USG, ATP, VPN, ZyWALL oder USG FLEX besitzen,...